1. INTRODUCCIÓN

Los drones son utilizados en TI tanto para aplicaciones específicas como de entretenimiento. Su tecnología ha llevado estos dispositivos al desarrollo de múltiples soluciones, por lo cual su uso se torna transversal en muchas disciplinas, entre las que cuenta el uso militar (e.g. detección de targets y recolección de información en campos de batalla) y en el uso comercial (e.g. monitoreo de procesos industriales, monitoreo del medio ambiente, agricultura, vigilancia); sin embargo, presenta desafíos propios de su arquitectura, tales como: censado, peso, autonomía, calidad, seguridad y privacidad, tanto para el manejo de la información captada, como también para los datos de control del dispositivo, entre otras medidas de desempeño [1][2].

La utilización de drones implica tener presente aspectos de vuelo seguro donde se destacan características que deben ser monitoreadas, tales como: integridad del dispositivo equipado para eventos de pérdida en la comunicación, capacidad de retorno a su lugar de partida o base de manera autónoma, evasión de objetos para evitar colisiones, navegación en áreas seguras evitando invadir espacios aéreos restringidos, consumo de energía, altitud, velocidad, línea de visión, inclemencias del tiempo, multitudes y el sonido o ruido entre otros [2][3]. El monitoreo realizado por estos dispositivos demanda múltiples sensores y cámaras, cuya información es procesada y/o enviada a los mandos o estaciones de control usando sus sistemas de comunicación a través de redes de sensores inalámbricas (WSN, por sus siglas en inglés) los cuales podrían ser insuficientes si se encuentran soportados únicamente en protocolos y hardware debido a la incertidumbre en las áreas en que son implementadas, por lo que las WSN pueden presentar decisiones poco confiables [4]. De igual forma, los datos censados pueden ser ambiguos, imprecisos e incompletos, o una combinación de estos [5]. Esta situación genera incertidumbre en los sensores, y a su vez ambigüedad e inconsistencia presente en el ambiente y la incapacidad de distinguir entre ellos [6]. Para disminuir la incertidumbre en la información, la literatura reporta ampliamente el uso de la fusión de datos, la cual es considerada como un paso crítico en el diseño de una WSN como base de la transferencia de datos en vehículos aéreos no tripulados, ya que permite incrementar la confianza y fiabilidad de las mediciones, disminuir la carga de información y el envío de paquetes redundantes en los sistemas de transmisión, incrementa el tiempo de vida útil de la red, mejora la detección mediante la ampliación de la cobertura espacial y temporal y reduce la ambigüedad de los datos [7].

Algunos autores [8] definen la fusión de datos como un “proceso multifacético y multinivel que manipula la detección automática, asociación, correlación, estimación y la combinación de los datos y la información de una o varias fuentes”. Igualmente, en las WSN se utiliza el término de calidad de los datos con diferentes significados. Los autores en [9] expresan la exactitud, la consistencia, el tiempo de vida y la completitud para estimar la calidad de la información en la fusión de datos sobre una red de sensores. Adicionalmente, en [10] se utiliza la calidad de la fusión (QoF, por sus siglas en inglés) y la eficiencia para la implementación de un sistema de fusión de datos en paralelo, con el fin de obtener propiedades de autoadministración en una WSN. Por otra parte, se habla de calidad de las WSN basado en métricas de enrutamiento en términos de eficiencia de la transmisión, teniendo en cuenta diferentes variables como el consumo de energía y el tráfico [11][12][13]. Así mismo, varios autores definen la calidad usando el término de Calidad del Servicio (QoS, por sus siglas en inglés) para un grupo de varias métricas de calidad, y definen esta [14] como “la capacidad de proporcionar con seguridad que los requerimientos de servicio de las aplicaciones puedan ser satisfechos”. En [15] los autores establecen QoS del enruta- miento basado en el retardo, la energía y el ancho de banda, manteniendo un balance entre la energía y la calidad de los datos. Otros autores [16] mencionan el QoS en las redes inalámbricas de sensores y actuadores (WSANs, por sus siglas en inglés) basados en la confiabilidad, los retar

dos de tiempo, la robustez, la disponibilidad y la seguridad; adicionalmente, utiliza el retardo, el jitter y la pérdida de paquetes para medir el grado de satisfacción del servicio. Es así como se han venido haciendo investigaciones en protocolos de comunicación con el fin de reducir el consumo de energía, incrementar la vida útil de las baterías, disminuir el reenvío de paquetes y otras características requeridas por aplicaciones particulares [14][17][18].

Por lo anterior, se hace necesario establecer de manera formal la calidad de la información en las WSN que soporta la comunicación de un vehículo aéreo no tripulado (UAV, por sus siglas en inglés) de forma tal, que se puedan realizar análisis más confiables y optimizar el desempeño de los sistemas y la interacción hombre máquina. En este artículo, se propone un framework basado en el modelo JDL para la evaluación de la seguridad de los drones y se establecen criterios de evaluación del desempeño y de calidad de la información para cada nivel de la fusión, en conjunto con un sistema de mapeo de estas métricas, con el fin de determinar la dependencia de los datos entre diferentes niveles, contemplando la valoración contextual del usuario.

2. ANTECEDENTES

Los desarrollos tecnológicos de drones contienen elementos electrónicos dotados de un sistema de comunicaciones para el control y la búsqueda de trayectoria, y su manipulación involucra control en su uso (en algunos modelos) por los gobiernos de cada país a razón de la utilización de un espacio público, tanto en el aspecto físico como en el ámbito espectral; esta tecnología puede no ser compatible o interferir en otras bandas de frecuencia ya asignadas por los organismos gubernamentales [19][20].

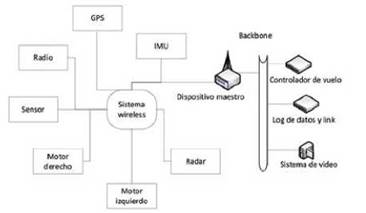

En la Fig. 1 se detalla un sistema básico de comunicaciones para la operación de un UAV.

3. ASPECTOS LEGALES

Actualmente, cada país desarrolla su legislación en el pilotaje de drones con el fin de asegurar su manipulación por el impacto que un dispositivo puede causar y por la violación en aspectos de privacidad. En este sentido, cada estado se establece para proteger su existencia, defenderse a sí mismo, proteger a sus ciudadanos y a sus bienes de todo peligro, no obstante, la legislación existente solo considera aeronaves a los elementos capaces de transportar personas o cosas [21] y su uso militar ha incrementado notoriamente en los Estados Unidos (U.S, por sus siglas en inglés) donde se utiliza para la recolección de datos, proveer algunos servicios en cualquier momento, ubicación y otros aspectos relacionados con el ambiente y estrategias de operación [22][23][24].

Dentro de la variedad de aplicaciones que se realizan con estos dispositivos, el autor [25] expone la cantidad de operaciones bélicas y el ataque a personas realizado por drones y por su utilización indiscriminada. No obstante, la armada de los Estados Unidos declara en la Resolución 1540 aspectos que tienen que ver con el uso restringido de los vehículos aéreos no tripulados en cada país, y destaca el debido control que estos dispositivos requieren alrededor del derecho internacional [26] [27] y aunque su uso y regulación se extiende de manera paulatina, hoy forma parte del debate en diferentes países [28][29].

4. SISTEMA DE COMUNICACIONES

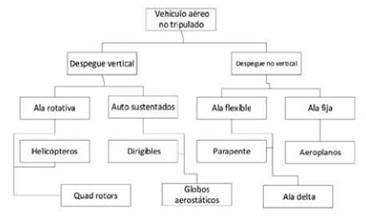

Los UAV comprenden el despegue vertical y el despegue horizontal, y su sistema de comunicaciones cumple las funciones de monitoreo y control. La función de monitoreo mide el posicionamiento del dron y su sistema básico se constituye como una arquitectura MIMO (múltiple entrada múltiple salida) o una SISO (entrada simple y salida simple). En la Fig. 2, los autores [30] detallan la clasificación de algunos UAV.

Algunos UAV están compuestos por un sistema clásico de comunicaciones como Wi-Fi, Bluetooth o Zigbee, desde el cual se sensan los dispositivos y se controlan los actuadores; todo esto se hace a través de una interfaz de comunicaciones y un par de antenas que permite la comunicación entre la unidad de control y el UAV [31]. Sin embargo, existen diferentes hardware, protocolos y sensores que pueden ser combinados para crear diversos sistemas de control soportados con un software a la medida. El monitoreo y control, la operación de varios subconjuntos del sistema y la operación de los sensores, combinan aspectos de distancia y tamaño en el sistema de comunicaciones [32][33]. De igual forma, se tienen plataformas que funcionan sobre sistemas móviles [34], redes WiMax, arreglos de antenas sobre Wi-Fi y arquitecturas que se integran a la computación en la nube [35][36][37]. El sistema inalámbrico, generalmente, opera a bajas frecuencias debido a que genera menor consumo y mayor grado de penetración en áreas densas; los controles de los drones suelen operar desde los 30 Mhz hasta los 900 Mhz y el rango de los 2.4 Ghz y 5 Ghz es utilizado por los controles Wi-Fi a través de tabletas o aplicaciones móviles [38]. En la Fig. 3 se ilustra los componentes que conforman la infraestructura general de control y de comunicaciones.

4.1 Seguridad en el sistema de comunicaciones

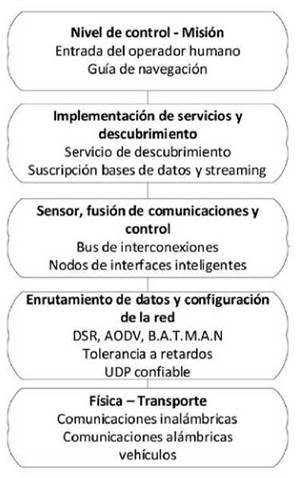

El mayor inconveniente en la operación de los drones es la experticia para funcionar sin la intervención humana y el riesgo que implica la intervención del sistema de comunicaciones por un agente no deseado como el ruido o los ataques al canal [39]. De igual forma, se requieren algoritmos de alta precisión para el pilotaje, la disponibilidad, el mantenimiento y la seguridad [40][41]; estas son condiciones críticas respecto a la operación en ambientes públicos. La tecnología y los algoritmos son fundamentales para el censado y la administración del dispositivo con rutinas de control en tiempo real, adicionalmente, debe ser tolerante a fallas para mitigar los eventos catastróficos, considerando que la operación de un comando por enlace satelital tarda aproximadamente 1, 2 segundos. Aunque los UAV cuenten con una topología dinámica y una capacidad variable en los enlaces para el control de congestión y una interrelación entre el hardware y el software [22][42][43], su operación requiere de condiciones que aseguren el sistema de comunicaciones, aún en el caso de perder el enlace con el sitio de control, teniendo en cuenta un modelo por capas (Fig. 4) y establecer protección adecuada en cada nivel para el normal funcionamiento [44].

El sistema de comunicaciones debe involucrar unos aspectos de aseguramiento que fortalezcan los pilares básicos de la seguridad, como la integridad que determina la transmisión sin errores de los datos, la continuidad donde no hay interrupción en la comunicación entre dispositivos, disponibilidad que mide el porcentaje de tiempo que el sistema está habilitado para la transferencia de datos, una evaluación que determine el grado de vulnerabilidad a los ataques intencionales y que alteran la información puesta sobre el medio, la retransmisión por ataques y la confidencialidad que mide el grado de privacidad de la transferencia de datos entre el dispositivo controlado y el controlador que se enmarca en un sistema en el que se propende por garantizar su funcionalidad [45].

Identificación y valoración de la seguridad en el sistema de comunicaciones

Valorar la seguridad de un sistema de comunicaciones requiere establecer diferentes técnicas [45][28][44], estas se pueden resumir en unos factores que se relacionan dinámicamente entre sí y brindan seguridad al entorno de comunicación, tal como se ilustra en la Fig. 5.

El robo de datos con fines de lucro es común y obedece generalmente a conflictos laborales, por lo que se recomienda la desactivación de cuentas de usuario [46]. Los controles de acceso establecen autoridad sobre sitios y documentos, de esta parte se han de establecer roles con los diferentes niveles permitidos a cada perfil de usuario. La autenticación identifica la clase de usuario que se loguea o ingresa a un sitio y controla los usuarios no autorizados al área de ingreso. El cifrado fortalece la información para que esta no sea fácilmente identificable por usuarios ajenos al sistema de comunicación [46] y en las redes inalámbricas generalmente no se tiene en cuenta dicho aspecto.

La protección básica de los dispositivos inalámbricos involucra varios aspectos, como: ocultar SSID, el filtrado de direcciones MAC, el cifrado WEP, desactivar DHCP, configurar firewall y establecer un modo de red, la administración remota se debe considerar, utilizar cifrado WPA o WPA2, cambiar la clave de acceso periódicamente; revisar los registros del Router frecuentemente, actualizar el firmware de los dispositivos y, finalmente, realizar pruebas de vulnerabilidad a la propia red [47].

Modelos de seguridad en UAVs

Diferentes modelos se han propuesto en la literatura para fortalecer la seguridad en los vehículos aéreos no tripulados. Los autores [48] proponen un agent-based self-pro- tective method (ASP-UAVN) para UAVN que se basa en el Human Immune System (HIS). En ASP-UAS, la ruta más segura desde el UAV de origen hasta el UAV de destino se elige de acuerdo con un sistema de autoprotección. En este método, se emplean agentes múltiples que utilizan un sistema inmunológico artificial (AIS) para detectar el UAV atacante y elegir la ruta más segura. En [49] los autores presentan una arquitectura software segura basada en blockchain para la red de UAV utilizando 5G-TI para mitigar los problemas de seguridad; la arquitectura propuesta no solo proporciona seguridad de red y datos, sino que también protege los datos una vez capturados en la cadena de bloques. Otra técnica en [50], plantea un modelo de defensa-ataque basado en árboles para el análisis de seguridad de redes multi-UAV; en esta, se diseña a tree-based attack-defense model que describe cada movimiento del defensor con respecto a las estrategias del atacante, usando este árbol de ataque-defensa se formula un esquema teórico de juego para la evaluación de riesgos. Así mismo, los autores [51] proponen un sistema para garantizar la seguridad y confidencialidad de los datos donde se desarrolla una estructura jerárquica para la distribución de claves y el intercambio de información que garantice la confidencialidad e incremente la seguridad de todo el sistema, la principal característica es proporcionar flexibilidad a la red al permitir que los nodos sirvan como cabezas de clúster de forma periódica y dinámica; los nodos de clúster ordinarios usan identity-based-encryption (IBE) para generar confianza y negociar claves con el canal, debido a la naturaleza de recursos limitados del UAV, los nodos utilizan técnicas de cifrado selectivo para la transferencia de mensajes, en lugar de IBE.

Finalmente, los autores [52] presentan un enfoque co- laborativo de autonomía humana de geolocalización para ayudar a los sistemas de control de UAV a detectar ataques de suplantación de GPS, se diseña un banco de pruebas interactivo y un experimento para evaluar esta técnica; utilizando el Modelo Oculto de Markov (HMM, por sus siglas en inglés), los patrones de comportamiento del operador y las estrategias del experimento se modelaron a través de estados ocultos y transiciones entre ellos revelando dos estrategias dominantes de detección de piratería.

Estos sistemas no han concluido ser una estrategia definitiva en el aseguramiento de la comunicación y por eso, en este trabajo se propone un modelo que permita identificar patrones de comportamiento anormal y que puedan ser el resultado de una intervención o violación del sistema que termine en la desestabilización de este.

5. METODOLOGÍA

5.1 Modelos de fusión de datos en UAV

El desarrollo de modelos en fusión de datos ha surgido con el fin de remediar deficiencias en el diseño de estos sistemas y la ausencia de estándares en general, como: el área de ingeniería, de evaluación de desempeño, paradigmas de arquitecturas, entre otros. Actualmente, la literatura reporta diferentes modelos generalizados clasificados por datos, rol y actividad, los cuales son una guía para el diseño de estos sistemas de fusión de datos/información, siendo algunos más utilizados que otros de acuerdo con sus ventajas y desventajas en aplicaciones específicas. En [53][54][55] se describen algunos modelos de fusión de datos, siendo el más utilizado el modelo JDL el cual se describe a continuación.

Modelo basado en los datos

Joint Directors of Laboratories (JDL): este modelo fue propuesto por el autor [56] como un modelo de 4 niveles y posteriormente ajustado a 5 niveles [57][55]. Este es considerado como el modelo más popular, utilizado de guía para el diseño en sistemas de fusión de la información. Este consiste en un bus de datos que conecta 5 niveles de procesamiento como se ilustra en la Fig. 6.

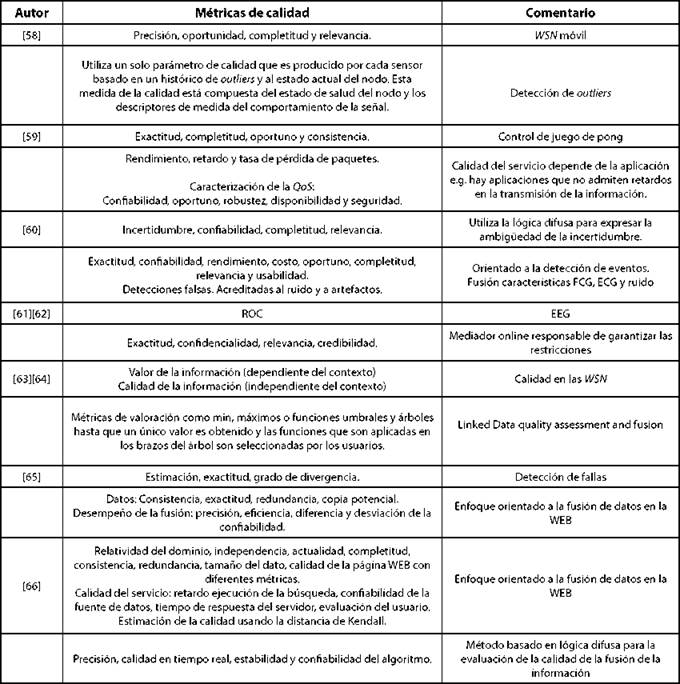

Calidad de la información en las redes

La literatura evidencia que no existe una consistencia en el uso de métricas de calidad en los sistemas de fusión de datos, ya que las métricas utilizadas son elegidas a criterios particulares de los investigadores considerando sus aplicaciones (Tabla I), lo cual hace difícil comparar y reutilizar sistemas y técnicas de fusión de datos.

En [67] se describe un modelo de confiabilidad efectiva (ERM - Effectiveness realiability model) para la evaluación de los IFS (Information Fusion System) que refleja la incertidumbre de las valoraciones cualitativas dadas por expertos que evalúan la efectividad de los IFS, basado en la capacidad de la fusión del Target, de la situación y de la toma de decisiones, el cual utiliza el sistema denominado DECR (Discounting Evidence Combination Rule) que permite determinar conjuntos de confiabilidad efectiva (valorado en 5 valores discretos y ponderaciones) y entrega la valoración de conflictos.

En [68] [69] ha sido discutido la calidad de la información en los sistemas de fusión de datos, proponiendo un set de criterios de calidad y complementado por una metodología de aplicación sobre bloques funcionales para el modelado de estos a través de los criterios de calidad. Sin embargo, tiene algunas limitaciones como la ausencia de una estrategia que permita establecer un mínimo bloque funcional de una aplicación para poder modelar, a partir de los criterios de calidad y aún no ha sido valorado en múltiples ambientes, como el de los WSN y UAV. Por otro lado, el modelado a partir de los criterios de calidad no son utilizados para afectar el sistema, ya que solo es aplicado como estrategia para tener trazabilidad de la calidad de la información que es entregada al usuario final. Para dar solución a algunas de estas limitaciones en este trabajo se propone un framework basado en el modelo JDL y la calidad de la información, con enfoque a los sistemas UAV.

5.2 Modelo propuesto de fusión de datos

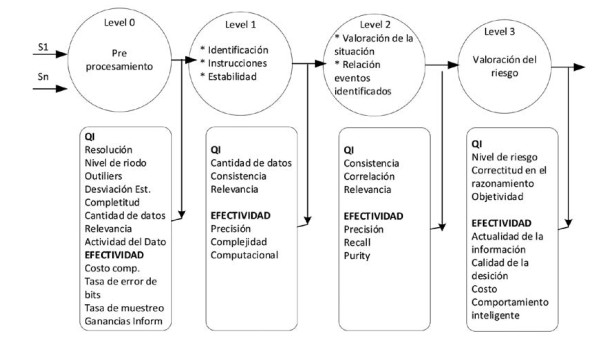

La Fig. 7 muestra el framework propuesto, el cual presenta los criterios para la valoración de la calidad de la información y el desempeño enmarcado en cada uno de los niveles del modelo JDL. Nosotros tomamos como referencia para este ambiente el trabajo de mapeo del modelo JDL en ciber-defensa realizado por [70] y [71]. Cada nivel tiene una funcionalidad y la calidad de la información se evalúa por un conjunto de criterios a partir de métricas de calidad que dependen de la disponibilidad de la medida. A continuación se describe la funcionalidad de cada uno de los niveles:

Nivel 0 se encarga del pre-procesamiento de la información captada por los diferentes sensores del dron, tales como imágenes, geolocalización por GPS, alarmas, además de múltiples medidas de los sistemas de comunicación capturadas por sensores de flujo de red, las cuales son valoradas por medio de diferentes métricas, como: niveles de S/N, número de pings, consistencia de los comandos, completitud de la información, ajustes en la configuración, bps, redundancia, outliers, completitud, tráfico, localización física, sistema operativo, lista de parches aplicados (software de nivel de aplicación instalado), utilización de la CPU y la memoria, aplicaciones en ejecución, datos de acceso a la cuenta del usuario final, datos de registro de seguridad, clasificación de los datos almacenados en el sistema. Intrusión (tipo y ubicación del IDS, dirección de origen, dirección de destino, método de ataque, momento del ataque). Atacante (dirección (es) de origen). Flujos de datos (direcciones de origen y destino, tipo de tráfico (protocolos utilizados), volumen de tráfico, cifrado utilizado) (Fig. 7).

Nivel 1: se encarga de la detección de eventos, lo cual permite identificar targets de seguridad, como: estabilidad en la navegación del dron, estimación de posición, identificación del dron, identificación de obstáculos, identificación de intrusiones, métodos y objetivos de ataque.

Nivel 2: describe la situación del dron en términos de seguridad, considerando relaciones de los objetos identificados en el nivel 1 y el contexto. Particularmente, permite determinar capacidad del atacante frente a capacidad defensiva. Adicionalmente, se define el estado del dron frente a los ataques y todos sus controles.

Nivel 3: en este se valora el nivel del riesgo y el impacto frente a la situación establecida en el nivel 2. Se hacen predicciones futuras que permiten al usuario final establecer qué acciones ejecutar para conservar la seguridad del entorno y del dron, basado en vulnerabilidades, oportunidades del atacante y acciones futuras del atacante junto con los posibles daños.

Nivel 4: se realiza el refinamiento del proceso, en este caso se lleva a cabo seleccionando fuentes de datos, ajustando parámetros libres de los algoritmos de procesamiento, detección y predicción, basado en las medidas de calidad de la información local y global propuestas en este trabajo.

Nivel 5: en este nivel el experto humano interpreta la información entregada por el sistema y puede hacer ajustes en el proceso.

En la siguiente sección se muestra el desarrollo de esta propuesta usando sistemas de inferencia difusos para los niveles 0, 1, 2, 3 y la calidad de la información.

La calidad de la información es establecida por criterios asociados a sus respectivas métricas. Para cada nivel son propuestos un set de criterios de calidad de la información. Los criterios del nivel 2 y 3 están basados en la seguridad del dron considerando la funcionalidad de estos niveles respecto a la valoración de la situación y el riesgo a través de relaciones entre los eventos identificados. Las métricas de estos niveles se consideran de alto nivel y se pueden llevar a cabo por medio de mediciones directas, así como también aplicando cuestionarios o preguntas claves a los operadores para su medición mediante un sistema experto. Los criterios de calidad son establecidos a partir de las métricas de calidad que se encuentran de acuerdo con el contexto. El alcance de este trabajo ejemplifica sólo los criterios de calidad.

El modelo propuesto consta de la valoración de la calidad de la información por nivel, global y las salidas obtenidas de cada nivel. Las salidas del nivel 2 y 3 son obtenidas usando relaciones de variables de seguridad usando reglas en el motor de inferencia de los FIS. De igual forma la valoración de la calidad de la información fue realizada usando FIS y las reglas establecidas relacionando los criterios de calidad de entrada para valorar la calidad local.

5.3 Valoración de la calidad de la información

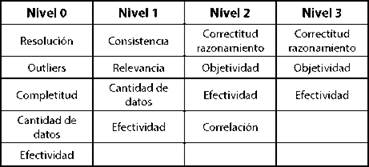

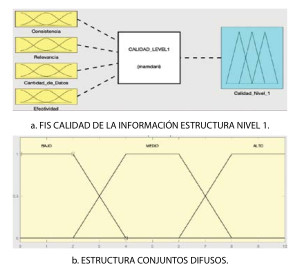

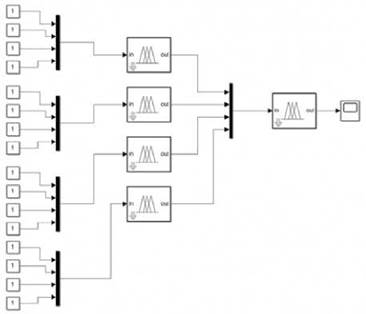

Se construyó un FIS (IFS) como el que se muestra en la Fig. 8 (a) para la valoración de la calidad de la información en cada nivel del modelo (i.e. valoración local), relacionando los criterios de calidad que se muestran en la Tabla II. Los conjuntos difusos establecidos para cada criterio obedecen a la estructura mostrada en la Fig. 8 (b), la cual consta de tres conjuntos difusos trapezoidales con rango entre 0 y 10. La valoración global se lleva a cabo usando la misma estructura de las valoraciones locales, pero usando como entradas los resultados entregados en la valoración de la calidad de la información de cada nivel como se muestra en la Fig. 9.

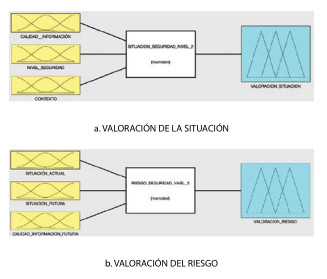

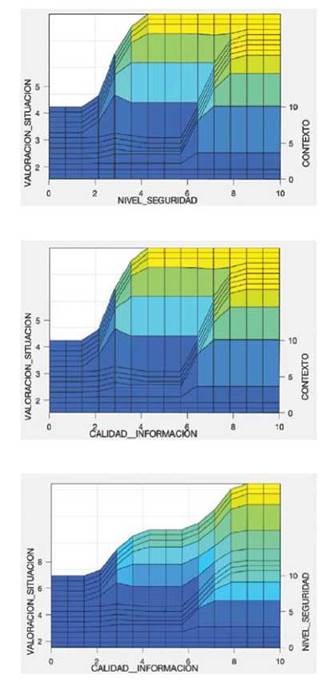

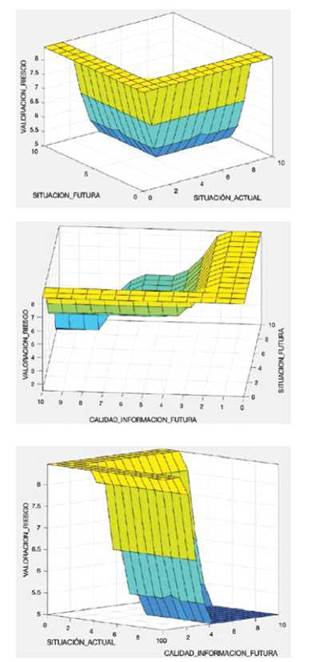

De forma similar es realizada la valoración de la situación y la valoración del riesgo como se ilustra en la Fig. 10.

6. RESULTADOS

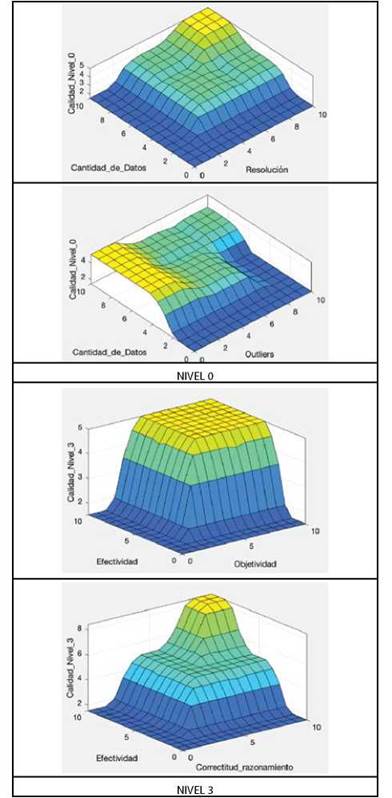

Los resultados entregados por los FIS son expresados por medio de diagramas de superficie, los cuales dan cuenta de la coherencia entre las reglas establecidas entre las variables de entradas para valorar su salida. En la Fig. 11 se muestran algunas de las combinaciones de los criterios de calidad utilizados en cada nivel 0 y 3. Como se puede observar al incrementar cualquiera de los criterios el valor de la calidad mejora a excepción con los outliers que estos al incrementar decrementan la calidad.

En las Figs. 12 y 13 se muestran los diagramas de superficie que relacionan las variables de entrada para la valoración de la situación y la valoración del riesgo respectivamente. En estas gráficas se observa un comportamiento coherente, donde al incrementarse los valores de las variables de entrada, se incrementa el valor de salida de manera consistente para valorar la seguridad del dron. La valoración del riesgo es establecida considerando la valoración de la situación, la calidad de la información futura y la valoración de la situación futura. Estos valores pueden ser establecidos usando máquinas de aprendizaje. El alcance de este trabajo cubre las relaciones que se realizarían con los resultados entregados por estos sistemas. En resumen, se observa que todos los diagramas son coherentes y demuestran su funcionalidad en términos de las inferencias entregadas por los sistemas difusos.

7. DISCUSIÓN Y CONCLUSIONES

En este artículo hemos propuesto un modelo de valoración de la seguridad de los drones basado en criterios funcionales y la calidad de la información. El modelo propuesto cuenta con 6 niveles funcionales y sistema de valoración de la calidad de la información local y globalmente. Este framework propuesto es un proceso de 6 pasos: en el nivel 0 se hace el pre-procesamiento de la información captada por los diferentes sensores del UAV; para el nivel 1 y 2, se encarga de la detección de eventos, como la estabilidad y la posición; en el nivel 3 se valora el riesgo y el impacto basado en la relación de la situación actual, la situación futura y la calidad de la información futura; en el nivel 4 se realiza el refinamiento ajustando parámetros a los algoritmos planteados; por último, en el nivel 5 se encuentra el experto humano, quien interpreta las datos y puede hacer ajustes adicionales al sistema. El nivel 6 corresponde al sistema de valoración de la calidad de la información.

El modelo propuesto demuestra su funcionalidad basada en los criterios queridos para la construcción de las relaciones, lo cual puede considerarse una mejora a la seguridad reduciendo el nivel de riesgo. Este método permite identificar el momento en que los delincuentes informáticos puedan interceptar mensajes o involucrarse en el sistema de comunicación. Así mismo, se reducen de forma considerable las posibilidades de que alguien llegara a comprometer la integridad y confidencialidad de los dispositivos sin ser detectado por el modelo.

La propuesta de fusión de datos enmarcada en el modelo JDL fue realizada para la valoración de la seguridad en los sistemas de navegación no tripulada. Esta permite identificar puntos críticos en los sistemas de comunicaciones de los UAV, y establece criterios de medición de la calidad de la información basada en perspectivas del usuario. Este modelo construido puede ser utilizado en las múltiples aplicaciones de los drones, con el fin de sostener una mejor seguridad y control de estos sistemas. Como trabajo futuro se puede valorar el sistema en ambientes de prueba con diferentes tipos de dron y en grupos.