Antecedentes y marco conceptual

La tasa de denuncia de robos y hurtos en América Latina ha mostrado tendencia creciente las últimas dos décadas, tanto que en el siglo XXI uno de cada cinco latinoamericanos fue víctima de un robo (PNUD, 2013). El caso peruano no es diferente: el 34% de los sujetos en Lima ha sido víctima de un robo en la vía pública en el 2015 (Lima Cómo Vamos, 2015, p. 31), incluso cuando hay un importante margen de subregistro; se estima que las denuncias policiales alcanzan a menos del 10% de la victimización por delitos patrimoniales (Ciudad Nuestra, 2012; INEI, 2015; Mujica, Zevallos, López y Prado, 2015; PNP, 2014; 2015; Zevallos y Mujica, 2016).

Si bien la literatura precedente sobre robos y hurtos ha estudiado a los ofensores (Escaff, Alfaro, González y Ledezma, 2013; Palmer, Holmes y Hollin, 2002; Corman y Mocan, 2005; Salinero, 2009; Schneider, 2005b) y a las víctimas (Barranco y Shihadeh, 2015; Greenberg y Beach, 2004; Hansen, Armour, Shevlin y Elklit, 2014; Johnson, Bowers, y Hirschfield, 1997; Tseloni, Wittebrood, Farrell, y Pease, 2004), esta se ha centrado en la mecánica, dinámica e impacto del delito patrimonial y en los bienes que implica. Se ha estudiado el robo y el hurto en domicilios (Shover, 1991; Tseloni et ál., 2004), comercios (Buckle y Farrington, 1984; Schneider, 2005b; Snowden y Freiburger, 2015), transporte público (Smith y Clarke 2000, y asaltos (Wikström 1995), etc. Se ha estudiado el aumento de robos asociados a la portabilidad de objetos de alto valor (Cohen y Felson, 1979; Thompson, 2016), así como los elementos espaciales y temporales de distribución del robo (Grubesic y Mack, 2008; Liu, Jiang, Zhou, Liu, Du, 2017; Ramírez, López, Castro y Ocampo, 2017; Vilalta, 2009).

Los bienes con alto valor de cambio han recibido particular atención: robo en residencias (Hedayati, Abdullah, Ignatius, Javad, 2016; Jhonson et ál., 1997; Shover, 1991; Tseloni et ál., 2004) y automóviles (Clark y Brown, 2003; Tremblay, Talon y Hurley, 2001; Norza, Duarte, Castillo y Torres, 2013; Velásquez-Monroy, 2011). La concentración en estos bienes, en parte, responde a la disponibilidad de la información oficial en comparación con los casos de objetos de menor cuantía (Clark y Brown, 2003, p. 199), pero también porque los bienes muebles de alto valor son objetos rastreables: su fabricación y venta formal contemplan elementos que facilitan su identificación.

Parte de la literatura también estudia los mercados y compraventa de objetos robados (Stevenson, Forsythe y Weatherburn, 2001): i) se analizan reportes policiales sobre revendedores para identificar los tipos de espacios que tienden a ser utilizados para vender lo robado (Walsh, 1977), ii) se aplican entrevistas a los involucrados en la comercialización de objetos robados (ladrones, receptores, consumidores) (Cromwell, Olson y Avary, 1993; Sutton, 1998), y se analiza la intensidad del comercio de objetos robados en un área a través de datos policiales (Schneider, 2005, p. 131). En América Latina se ha estudiado la cadena de circulación de objetos robados (FLACSO, 2009), el impacto del robo en la economía doméstica de Lima (Mujica et al., 2015), y las dinámicas de compraventa de teléfonos móviles robados (Mujica, 2008).

Este artículo propone estudiar los mercados y establecimientos de compraventa de computadoras portátiles robadas en Lima, un objeto de alto valor pero poco estudiado. Se entiende computadora portátil como “un artefacto electrónico de fácil transporte, con una fuente propia de poder, que permite almacenar (…) información, y cuenta con un teclado alfanumérico (…) una pantalla para el despliegue de texto y gráficos, y con un tamaño para ser soportado en el regazo” (Atkinson, 2005, p. 192, la traducción es nuestra). La elección de este objeto responde a que: i) la computadora portátil figura en el listado de objetos robados con mayor frecuencia en Lima1 ; ii) las características del objeto (portabilidad, disponibilidad, alto valor de cambio) lo hacen atractivo para los ladrones (Clarke, 1999); iii) este objeto robado se oferta en mercados de libre acceso para el público consumidor en Lima.

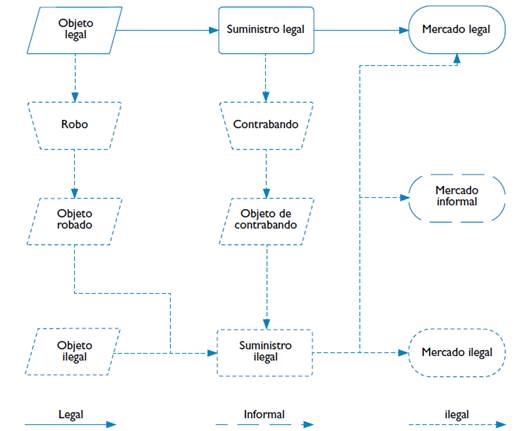

El comercio de objetos robados opera en un mercado, entendido como un espacio de intercambio de bienes y servicios cuyos precios están asociados a la oferta y demanda (Fligstein y Dauter, 2007, p. 6.9). Este es “ilegal” cuando este intercambio implique que los bienes o su producción, venta o consumo, están reñidos con la ley (von Lampe, 2015, p. 81). Un “mercado informal” no necesariamente implica que algún elemento de intercambio esté proscrito, pero sí que los actores buscan evadir las regulaciones administrativas y tributarias (Anbarci, Gomis-Porqueras y Marcus, 2012, pp. 1-2). En contraste, un mercado legal-formal se configura cuando la actividad opera en cumplimiento de la normativa y regulaciones estatales. ¿Cómo llegan los objetos robados a estos mercados? Diferenciamos metodológicamente los mercados de los sistemas de producción y distribución para el abastecimiento, desde el enfoque de “cadena de suministro”: un sistema integrado por personas y organizaciones involucradas en la transformación y distribución de un bien hacia los consumidores (LINCS, 2016, p. 1). La cadena de suministro también puede determinar el carácter legal, informal o ilegal de un mercado, de acuerdo a como se encuentren reguladas las actividades que la componen.

La dinámica económica del comercio de objetos robados es más compleja que su carácter ilegal. Esto no significa restarle importancia a la proscripción de la conducta, pero implica analizar este carácter en función de los intereses y lógicas económicas que la preceden y continúan. Es posible situar tanto un mercado como una cadena de suministro en una gama de posibilidades que oscilan entre la legalidad, la informalidad y la ilegalidad. La perspectiva del Spectrum based theory (Smith, 1980) plantea que las actividades económicas relacionadas con los mercados ilegales pueden estudiarse en conexión y del mismo modo que las actividades económicas legales. Así, un emprendimiento criminal podría coordinar de manera alternativa con actividades legales, informales e ilegales, de acuerdo a lo que se requiera para cumplir con sus objetivos (Reuter, 1985).

Un objeto robado no solo implica una cadena de suministro en la que conviven y se articulan actividades legales, informales e ilegales; también es factible que la comercialización (proscrita) opere en el marco de un mercado legal. Es posible plantear rutas diversas para el suministro de bienes en un mismo circuito, en los que se alterna la presencia de actividades legales, ilegales e informales. Una ruta legal implicaría un origen lícito, el tránsito por una cadena de suministro legal, y destino del bien en un mercado legal. El mismo bien de origen legal puede ser desviado de la ruta legal mediante un robo o el contrabando, incorporándose a una cadena de suministro ilegal. Esta cadena de suministro puede abastecer tanto un mercado legal, informal o ilegal. Así, los conceptos de mercados ilegales y cadena de suministro resultan funcionales para el estudio de la ruta de circulación de objetos robados: permiten analizar individualmente los compartimentos de la ruta, la alternancia de actores involucrados y las lógicas económicas de cada eslabón. (Ver figura 1)

Metodología

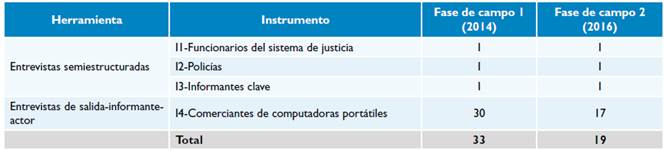

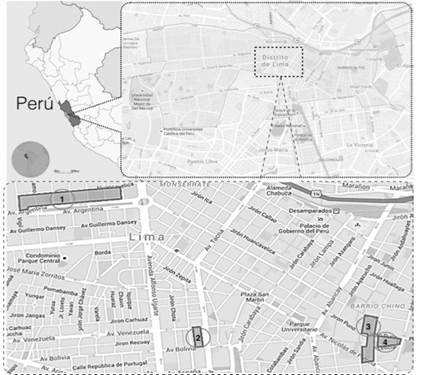

El objetivo del artículo es analizar la cadena de circulación de computadoras portátiles robadas en comercios del centro de Lima (Mapa 1). Ello implica cuatro objetivos específicos: i) describir las rutas de circulación de computadoras portátiles robadas en cuatro mercados (los más grandes y con mayor flujo), ii) analizar los factores que inciden en la transformación de precio de las computadoras portátiles robadas, iii) determinar el carácter legal de los mercados en los que se comercializan estos objetos y iv) analizar la importancia del comercio de computadoras portátiles robadas en la economía de los vendedores finales. Para ello se desarrolló un trabajo de campo en dos fases. La primera fase (exploración) se realizó el segundo trimestre del 2014 en varios mercados del Cercado de Lima (espacios de venta de objetos robados, contrabando y piratería)2. Luego de una exploración física se localizaron puestos especializados en la venta y reparación de computadoras, en los que se aplicaron posteriormente entrevistas informales durante observaciones participantes. Se utilizó una estrategia de informante-actor (Miller y Miller, 2015, p. 97), lo que implicó asumir el papel de vendedores o compradores de computadoras portátiles de origen no determinado (que, sin embargo, pertenecían a los miembros del equipo), y plantear a los comerciantes un interés por vender o comprar estos objetos, de modo que fuera posible extraer información sobre la transacción, métodos de compraventa y la importancia de este tipo de mercancías en sus economías3.

Mapa 1 Comercios de compraventa del Centro de Lima sombreados de izquierda a derecha: (1) mercado de Mesa Redonda, (2) mercado del Pasaje Velarde, (3) mercado del jirón Paruro y (4) mercado del jirón Leticia.

Fuente: elaboración propia sobre imágenes de Google Maps

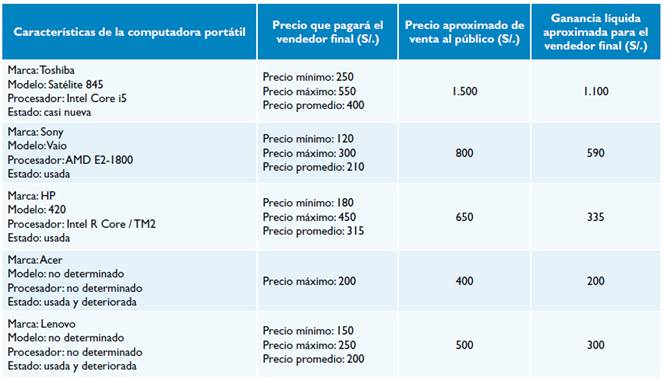

Se utilizaron cinco computadoras portátiles de diferentes marcas, modelos, tipos de procesador y estados de conservación para analizar variaciones en los precios y en los usos comerciales de cada tipo de computadora. Cada acercamiento fue aplicado por diferentes miembros del equipo de campo y en distintos días de la semana. Conforme un individuo del equipo ofertaba una computadora y estudiaba el rango de precios con el que podían venderla, otro miembro recorría luego esos comercios para preguntar por el precio del mismo tipo de computadora o algún componente del aparato. Durante esta fase se aplicaron también entrevistas semiestructuradas a directivos de los mercados estudiados, para conocer la organización interna de estos establecimientos, y a otros actores relacionados con el control local y de los comercios. Esta fase dio como resultado treinta entrevistas breves aplicadas bajo el método informante actor, tres entrevistas semiestructuradas, un diagrama sobre la trayectoria de la computadora portátil robada y un mapa de recorrido de los mercados estudiados.

La segunda fase de trabajo de campo se realizó en el segundo trimestre del 2016 con dos objetivos: corroborar los datos obtenidos durante el 2014 y ampliar el registro sobre la dinámica comercial y las ganancias por cada computadora portátil. Para ello, se llevaron a cabo cuatro estrategias. i) Se replicó la estrategia de informante-actor recorriendo los mismos puestos de compraventa de computadoras portátiles, pero ampliando el marco de búsqueda de datos e incorporando una guía semiestructurada de entrevista para cada conjunto de actores de la cadena de circulación de los objetos robados. Se buscaba registrar testimonios de los comerciantes sobre los recursos que disponen y las estrategias que despliegan para insertar mercadería robada en sus comercios evadiendo los controles. ii) Se trabajó con un informante clave: un ladrón que solía vender objetos robados en los comercios estudiados. Este permitió estudiar y acceder a datos sobre los modos en que se realiza la venta final de computadoras portátiles robadas y productos tecnológicos afines (teléfonos móviles), y sus testimonios indicaron cómo esta compraventa se enlaza con la comisión de los robos y con las actividades de acopio de este tipo de mercancías. iii) Se aplicaron entrevistas semiestructuradas a la Policía local para indagar sobre la vigilancia y control sobre estos puntos de venta. iv) Se recolectó información de fuente abierta (en la Superintendencia Nacional de Aduanas y Administración Tributaria y la Municipalidad Metropolitana de Lima) para cotejar datos sobre la formalidad-informalidad de las actividades comerciales, impuestos, vigilancia, etc. Esta fase dio como resultado diecisiete entrevistas breves durante la aplicación de la técnica de informante-actor, dos entrevistas semiestructuradas y un amplio cuaderno de campo. (ver tabla 1)

El análisis de los datos fue organizado en dos etapas: i) sistematización de la información colectada y ii) construcción de herramientas analíticas. La sistematización de los datos implicó el volcado de los hallazgos de campo en una base de datos sobre precios y ganancias relativas a la comercialización del objeto estudiado, así como la transcripción literal de los audios obtenidos. Las transcripciones fueron clasificadas según tipo de actor interviniente en la dinámica de compraventa de computadoras portátiles, y a partir de estas se elaboró una relación de citas a modo de soporte empírico. Por su parte, la segunda etapa implicó la construcción de dos herramientas analíticas a partir de la data colectada: un diagrama de la cadena de suministro de las computadoras portátiles robadas (Figura 2), y una tabla comparativa de precios y ganancias aproximadas de las computadoras portátiles robadas ofertadas en los comercios estudiados (Tabla 2)

Resultados

Actores-funciones y rutas en la cadena de suministro de computadoras portátiles robadas

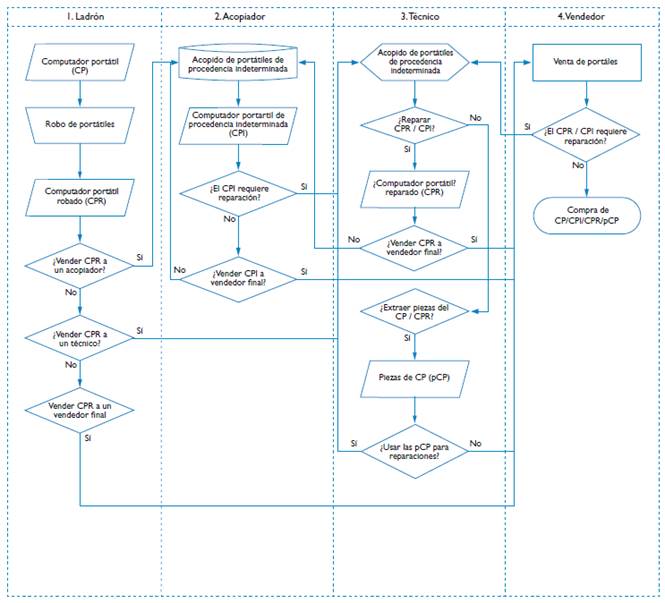

Pocas veces existe una relación directa entre el ladrón de una computadora portátil y el consumidor final, pues la venta suele estar intermediado por funciones diversas. El trabajo de campo da cuenta de cuatro actores-funciones: i) los ladrones, quienes sustraen los objetos a través del robo o hurto; ii) los acopiadores, que compran a diferentes ladrones los objetos robados y los redirigen a vendedores; iii) los técnicos, encargados de realizar el mantenimiento de los objetos, revisar software y hardware, quitar las contraseñas, eliminar los archivos de la memoria de la computadora, etc.; iv) los vendedores, quienes tienen puestos o tiendas en ciertos mercados.

La existencia de estos actores-funciones sugiere distintos niveles de especialización. En el caso de los ladrones, la tendencia en el registro de campo es que varios utilizan la modalidad de robos “pesca”, en las que se sustrae diversos objetos de una persona en la vía pública, sin buscar necesariamente una computadora portátil (en este trabajo de campo no se ha identificado robos especializados, aunque podrían existir). Los técnicos tienen cierto conocimiento de sistemas e informática e invierten insumos y tiempo para reparar los daños o para potenciar las capacidades de los equipos. Los vendedores cuentan con puestos en establecimientos comerciales a los que pueden acceder los compradores. Estos actores pueden cumplir más de una función: el técnico reparador y el vendedor final pueden ser la misma persona, por ejemplo.

El registro de campo permite identificar el circuito que articula a los actores-funciones y mediante el cual una computadora portátil robada llega a los mercados, una cadena de suministro (el objeto robado puede seguir diferentes rutas):

Fuente: Elaboración propia

Figura 2 Actores-funciones y posibles rutas en la cadena de suministro de las computadoras portátiles robadas

El trazado de una ruta varía de acuerdo a los intereses económicos de los actores. Un sujeto puede utilizar diversas rutas de acuerdo a su propio interés coyuntural o de acuerdo al producto que posee. A diferencia de otros objetos, una computadora portátil requiere de un mercado más especializado, un mayor valor de cambio y una menor cantidad de lugares en los que se ofertan estos productos. Así, los acopiadores pueden utilizar lógicas de venta de un conjunto acumulado de objetos de la misma especie. Asimismo, si estudiamos los eslabones finales del mercado de venta de las computadoras, un técnico puede desmantelar y vender las partes del objeto, o reparar la computadora y venderla.

;¿Y esta de acá la vendes entera o desmantelada?; Depende pues, depende de qué me piden. Si me piden la pantalla, mejor la vendo por partes, porque hasta vender esto bien complicado alguien que busque, o alguien que no sepa. (…) Porque es AMD. Tú has visto a ese pata ;señala a un colega suyo que le preguntó por una tarjeta de video para una computadora portátil AMD; con AMD, pero ya vienen con ese problema.

(Informante 1. Técnico-vendedor final de computadoras portátiles, junio de 2016)

En ese sentido, cada actor de la cadena puede idear distintas maneras de obtener una ganancia con la computadora portátil. Un técnico puede revender o reutilizar las partes, o puede repararla y ponerla en venta, mientras que un vendedor final puede mandar a reparar la computadora para luego venderla, o vendérsela directamente al consumidor final. Sin embargo, las ganancias de técnicos y vendedores también están condicionadas por las cualidades del objeto, por la demanda de computadoras, así como por sus necesidades económicas.

;Pero, no solo vas a ganar vendiendo la pantalla de la máquina, ¿no?; Depende pues de cómo se venda. Si lo vendo todo, lo vendo todo. (…) Según como… tengo que meterle RAM, porque así con dos gigas nadie va a querer comprar. (…) Tu traes nomás, si te llegan, tú traes. Si te traen desarmadas, también te puedo comprar para repuestos, algo te doy acá.

(Informante 1. Técnico-vendedor final de computadoras portátiles, junio de 2016)

La transformación del precio en la cadena de suministro de las computadoras portátiles robadas

El valor de cambio de una computadora portátil robada, expresado en su precio, se transforma cada vez que esta llega a un nuevo actor-función de la cadena. Cada actor la revende a un precio mayor al que pagó por esta, pues se busca obtener alguna ganancia. Mientras mayor sea el número de intermediarios que separan al ladrón del comprador final, mayor será el precio final del objeto robado en el mercado.

Sin embargo, la transformación del precio de una computadora robada depende también de factores asociados a la dinámica comercial (formal) del producto. Los precios acordados en cada actor-función de la cadena se fijan en relación del precio con que se oferta la computadora en las tiendas por departamento, y en función de las cualidades del objeto. El precio depende también de las contingencias que emergen en cada una de las negociaciones. Además, la habilidad para regatear, el conocimiento técnico sobre la computadora, la premura por vender o comprar el equipo, la “ingenuidad” del comprador, entre otros factores, influyen en el precio de venta.

;¿Y cómo negocias?; Primero voy y agarro y pregunto “a cuánto está esa máquina”, porque ahí venden celulares de segunda, “a cuánto está ese celular”. Primero lo busco, pe’. Pum, voy al precio, veo cuánto está. “Y el segundo a cuánto está”. Y veo, pe’, más o menos cómo, en qué estado está, o sino uno parecido que esté en ese estado y pregunto el precio, a ver cuánto puedo cobrar yo. Sí, también; con las computadoras portátiles;, busco las marcas, busco los precios. De él; técnico;, de la tienda y a cuánto lo vende él también. Cuánto va a ganar por lo que me va a invertir. Para saber también yo cuánto le voy a ganar también. Si lo va a vender a S/. 1500, está huevón, que me dé aunque sea mil soles, ¿sí o no? ¿Por qué me va a dar S/. 600?

(Informante 2. Ex ladrón, junio de 2016)

El precio de la computadora, incluso cuando esta no es robada, siempre es menor respecto de su precio original, pues responde a su valor de cambio en el mercado formal y a su desvalorización relativa debido al tiempo de uso y estado de conservación (Maheshwari, 2009, p. 307-308; Pandey, 2002, p. 321). Desde el momento en que el objeto es vendido al por menor en una tienda por departamento comienza a depreciarse (en parte por factores asociados al uso que se le dé). Sin embargo, cuando la computadora portátil es sustraída por un ladrón, nuevos factores afectan la variación de su precio. El ladrón que ha robado el objeto no busca una ganancia equivalente a su valor de cambio actual en el mercado formal: siempre busca intercambiar el objeto por un valor menor a su costo comercial.

Aquello sucede porque: i) el ladrón sabe que el producto tiene un límite de precio para la reventa o el desmantelamiento, porque otros actores también esperan obtener ganancias con el mismo objeto; ii) la computadora portátil no tiene valor en sí misma para la dinámica económica del ladrón, pues este actor no busca acumular objetos robados, sino obtener dinero vendiéndolos; y iii) el precio de venta no solo está asociado a las características del producto, sino también a la variable “tiempo”: dado que es riesgoso para un ladrón permanecer con un objeto incriminatorio, tiene que venderlo rápidamente, de manera que no puede especular con el objeto y tiene que ceñirse a los precios que los actores del mercado informal delimitan. iv) El ladrón no roba solamente computadoras portátiles, por lo que no es un bien central ni único en su dinámica económica; v) porque a diferencia de otros objetos, una computadora portátil implica un mayor tamaño, precio, riesgo y menos mercados de reventa y compradores interesados probables.

¿Cuántos acopiadores conoces?; Tres, cuatro. ;¿En el mismo Cercado de Lima?; Sí. Tres conozco en el Cercado y uno en San Miguel. Pero ahí solo compran lo robado, pe’. En cambio, los que compran en San Miguel, te compran la casa ;los objetos de tamaño grande;, los carros, todo pe’. Pero los de allá sí te compran de todo, hasta partes de carros. Ahí son unos expertos esos huevones. Reciben de todo y saben de todo, pe’. Saben cuánto te van a pagar y cuánto van a conseguir por eso. Ni modo te van a pagar de más por algo. Y si no saben, te tiran al piso, ¿te das cuenta? Por lo mismo que la gente te usurea al comprar, es por lo mismo que tú… el que roba, roba siempre. Y aparte tú no haces uno diario, nadie roba uno diario. O si haces uno diario es porque robas a cuatro, cinco personas y te vas.

(Informante 2. Ladrón, junio de 2016)

;…; A mí no se me pueden estar quedando las cosas en mi casa (…) No acumulo yo. Acabo en el día, lo boto ;venta a precio muy bajo; en el día. ;Cuando llegabas a robar algo, ¿cuánto tiempo pasaba que guardabas el objeto? ¿Horas, días?; Me subía al taxi, a tres cuadras que se lo robaba… ;de frente a vender. O sea, no querías mantenerte mucho tiempo con el objeto; No, no quería mucho tiempo.

(Informante 2. Ladrón, junio de 2016)

La ganancia aproximada que un ladrón puede esperar por la venta de una computadora robada depende de la ruta que atraviese. Cuando la ruta que el objeto recorre está conformada solo por el ladrón y el vendedor final, aquel puede llegar a obtener una suma equivalente al 30% del precio final, mientras que el vendedor final puede llegar a obtener una ganancia líquida equivalente al 70% del precio final.

En el Pasaje Velarde, se le preguntó a un técnico si tenía a la venta alguna computadora portátil que cuente con un procesador Core i5. Respondió diciendo que tenía en stock una Core i5 de primera generación, marca HP, y que la vendía a S/. 700. El actor-informante designado decidió ofertarle al técnico una computadora portátil que hasta el momento había tenido guardada en la mochila que cargaba; una Samsung de similares características: procesador Core i5, primera generación. El técnico se mostró interesado en comprarla y, tras inspeccionarla, ofreció no más de S/. 250 a cambio de la máquina. En base a esa experiencia, el actor-informante siguió preguntado en otros puestos de venta por el precio de alguna computadora portátil de procesador Core i5. Fue en el mercado del Jirón Leticia que un técnico respondió diciendo que sí contaba con una de esas, de segunda mano y de marca HP. Pedía S/. 850 soles a cambio.

(Nota del Cuaderno de Campo, 27 de junio de 2016).

Según los datos, un vendedor final de computadoras portátiles tiende a ofertar el producto a un precio promedio de S/. 900 para obtener una ganancia de S/. 630. Esta cifra se obtuvo tras promediar los precios finales de tres tipos de computadoras portátiles en diferentes estados de conservación: “casi nueva” (alrededor de seis meses de uso), “usada” (alrededor de tres años de uso) y “usada y deteriorada” (más tres años de uso y con evidente desgaste exterior).

Cuando la computadora ha sido provista directamente por un ladrón sin la participación de ningún intermediario, este puede obtener una ganancia aproximada del 30% de su precio final. Ello se estimó a partir de los datos recogidos en el trabajo de campo, tanto del registro de entrevistas como de la comparación de precios durante las observaciones.

Miembros del equipo ofrecieron distintos tipos de computadoras portátiles a los vendedores finales sin precisar información sobre el origen del objeto: no hubo momento en la transacción en la que el vendedor final preguntara sobre la procedencia de la máquina. Aquí el regateo impulsado por los actores-informantes fue clave para identificar el rango de precios que los vendedores finales del mercado estaban dispuestos a pagar por el objeto (según los informantes persuadían al vendedor final para que lo compre a un precio más alto, este iba cediendo hasta llegar a un límite). Asimismo, se observó que el criterio primordial utilizado por el vendedor final para realizar la compra era el estado de conservación del hardware del equipo.

(Nota del Cuaderno de Campo, 15 enero 2014)

Sin embargo, hay dos factores a considerar respecto a la venta final: i) que los objetos robados tienden a tener un precio menor a aquellos que son de contrabando o de origen legal, pues los vendedores finales esperan generar ganancias con lo robado rápidamente, reduciendo su exhibición para disminuir el riesgo de ser descubiertos en posesión de un objeto robado; ii) los objetos robados no son exhibidos directamente, sino que se muestran a ciertos compradores interesados. Esto se debe a que la venta final no se realiza en mercados ilegales, sino en mercados formales-legales.

Mercados legales en los que se venden objetos robados

Un grupo de las computadoras portátiles robadas (o sus partes tras el desmantelamiento) son vendidos al público en pequeños comercios ubicados en mercados. Los técnicos y vendedores finales que hemos estudiado llevan a cabo sus labores dentro de mercados ubicados en el Cercado de Lima: mercados legales. Estos mercados cuentan con licencias temporales y certificados que las autoridades han emitido a su favor. Estos han sido emitidos para autorizar el comercio de productos de procedencia lícita, como productos tecnológicos (teléfonos móviles, computadoras, audífonos, memorias USB, etc.) importados o provenientes de los saldos de las tiendas por departamento. Asimismo, están autorizados para brindar servicios permitidos por ley (la reparación de teléfonos móviles y de computadoras portátiles). No obstante, si bien existe una considerable oferta legal de productos en estos espacios, existe también la compraventa de artículos robados o el comercio de objetos de contrabando y piratería.

Los datos de compraventa de computadoras portátiles robadas fueron registrados en cuatro mercados ubicados en puntos cercanos a las principales avenidas del centro histórico de Lima: el Centro Comercial Mesa Redonda (cuya fachada se ubica frente a la Av. Argentina), el mercado del Pasaje Velarde (una calle paralela de la Av. Wilson), el mercado del jirón Paruro y el mercado del jirón Leticia (colindantes entre sí y ubicados a pocos metros de la Av. Nicolás de Piérola).

Tanto el Concejo Municipal como la Subgerencia de Defensa Civil (ambos órganos de la Municipalidad Metropolitana de Lima) han otorgado a los comerciantes permisos y certificados que acreditan la legalidad de los mercados. El Concejo Municipal ha emitido ordenanzas que han tenido como finalidad “establecer el marco legal general para el desarrollo continuo del proceso de formalización del comercio informal” (Ordenanza N° 513, 2003), y regular “los aspectos técnicos y administrativos para la obtención, modificación y revocación de las Autorizaciones Municipales” para el fomento de la inversión privada (Ordenanza Nº857, 2005).

Por su parte, la Subgerencia de Defensa Civil otorga el “Certificado de Defensa Civil”, documento que todo contribuyente poseedor de un establecimiento comercial está obligado a solicitar para acreditar que su puesto de trabajo cumple con medidas de seguridad (señalética de seguridad, extintores operativos, tomacorrientes asegurados, etc.) (MML, 2015). Asimismo, estos mercados también reciben servicios de vigilancia de los agentes municipales de seguridad y patrullaje de la Policía Nacional. El despliegue del personal encargado de realizar estas labores es incluso redoblado durante los días próximos a las principales festividades (fechas en las que aumenta el flujo del público consumidor) (MML, 2016). Para el resguardo de los pasillos y del perímetro de los mercados, los comerciantes contratan servicios de vigilancia privada.

También la Superintendencia Nacional de Aduanas y de Administración Tributaria (SUNAT) identifica y registra a las personas naturales, entidades y empresas que operan en estos mercados para garantizar sus obligaciones tributarias. De acuerdo a la ley Nº 27157, cada una de las galerías que componen los mercados debe estar representada por su respectiva Junta de Propietarios (Ley Nº 27157, 1999), definidas como “aquel grupo organizado de personas que sin llegar a constituirse como personas jurídicas se encargan de la administración de aquellas unidades inmobiliarias de propiedad común” (Brun y Rojas, 2005, p. 16). En tanto estas asociaciones cumplen únicamente la función de recaudar las cuotas de los propietarios para pagos comunes (agua, luz, seguridad privada y limpieza), no están gravadas con ningún tipo de impuesto, pero sí están obligadas a inscribirse en el Registro Único de Contribuyentes (RUC).

La junta de propietarios del mercado de Mesa Redonda, por ejemplo, se encuentra inscrita bajo el nombre de “Asociación de propietarios del C.C. Mesa Redonda”, y al consultar su RUC en el portal web de la SUNAT, puede verse que figura como “contribuyente activo” con condición de “habido”, y que la dirección que han declarado como dominio fiscal coincide con la del mercado. Igualmente, a las empresas con puntos de venta en estos mercados les corresponde inscribirse en el sistema tributario, en tanto son sujetos de impuesto y están obligadas a llevar libros contables donde figuren sus registros de venta, sus registros de compra y sus libros diarios (Rosales, 2015, p. 15).

Sin embargo, la normatividad no ha eliminado las dinámicas informales e ilegales. Si bien se configura un escenario en el que la oferta no está compuesta exclusivamente ni mayoritariamente por objetos robados, hay una dinámica exteriormente formal, que exhibe y vende productos formales y legalmente adquiridos, que también cuenta con un stock de productos de contrabando, falsificaciones y algunos objetos robados. De este modo, el escenario de legalidad genera que lo robado no se exhiba manifiestamente, y que las transacciones directas entre los comerciantes y los ladrones (o acopiadores) no sean explícitas (aunque no son pocas). En este contexto el comercio de computadoras portátiles robadas sigue una lógica de compraventa subrepticia y esporádica.

Mejor número, apunta mi número. ;…; Ya, tú me llamas;cuando tengas más computadoras portátiles;, cuando en la noche, así por ejemplo: “Oe, tal, esto” y ya, depende, hacemos trance y vamos por ahí nomás, por ahí cerca ;aquí mismo no;, afuera;del centro comercial; ahí nomás lo probamos todo y tranquilo. (…) o sea, en la noche tú me llamas y me avisas que días vas a venir o por ejemplo, ya yo te vengo, te veo y ya al toque nomás. (…) Acá o no se pe’, si hay por ahí otro lado más tranquilo, que tú veas tranquilo, que yo vea tranquilo, normal, hacemos negocio.

(Informante 1. Técnico-vendedor final de computadoras portátiles, junio de 2016)

Ahora dicen que hay ;más presencia policial;, ahora sí, actualmente… pero tú no sabes quienes son. Tú no sabes quién es. Por eso te digo yo, a mí no me gusta que me digan ;a quién venderle la computadora portátil;, porque si me dicen, puede ser un policía, “Hey, chino, ven te compro, ¿cuántas máquinas tienes, qué máquinas tienes, tienes más?” Entonces qué, puede ser un policía, entonces, es lo que pasa, “¿Ya cuántas tienes, tiene contraseña o no?” Pum, tú la robaste. ;Entonces, ¿tienes que conocer a los técnicos?; No, pues. Yo voy, me paseo, veo uno que esté vacío y a ese le voy. No me voy a estar yendo al que te jala. Porque hay gente que no está en ningún módulo, está ahí caminando y te jala, entonces tú no sabes si es policía, por eso te digo, no me gusta que se me acerquen.

(Informante 2. Ladrón, junio de 2016)

Ya, ya… sí, vamos a estar en contacto, no hay problema. (…) Normal, normal, yo compro todo. Todo compro yo. ;Lo que sí, cuando le traen bajaditas…; No, no, bajaditas ;robadas; no compro… Yo tengo veinticinco años trabajando; nunca he tenido un problema con la autoridad, con la justicia. Con las autoridades nunca, nunca me han cerrado mi negocio, imagínate… ;¿Y cómo sabe que son bajaditas?; Se conoce pe’… están ahí un poco así que “ya, dime el precio, ya”. Están así pe’, desesperados. Al toque los saco pues, ya canchero, porque a veces suben y están mirando, así, viendo qué hay. Están intranquilos. “Oe choche dime cuánto es…”, “No ahí nomás”, les digo. (…)De repente el dueño está esperando con la policía y ahí fresquito le he dado…

(Informante 3. Técnico-vendedor final de computadoras portátiles, junio de 2016)

En el Centro Comercial Mesa Redonda, el comercio de computadoras portátiles robadas aparece en uno de los nueve pasajes que componen la galería -cada pasaje tiene aproximadamente diez puestos de venta por cada lado, lo que implica que la galería alberga alrededor de 180 locales comerciales. La oferta de computadoras portátiles robadas (y sus piezas) coexiste con la oferta de teléfonos móviles, televisores, audífonos, accesorios tecnológicos, entre otros productos afines (además de la oferta de servicios de reparación de teléfonos móviles y computadoras). Los puestos de venta exhiben también la publicidad de empresas de telefonía móvil, y algunos de estos promocionan sistemas de pago electrónico, lo que es común si se toma en cuenta que los comerciantes figuran en el sistema bancario, pues tienen un RUC y una dirección como domicilio fiscal, requisitos para poder hacer transacciones electrónicas.

Los mercados del Pasaje Velarde y de los jirones Paruro y Leticia son también mercados legales y sus galerías tienen una estructura similar a la de Mesa Redonda. En los jirones Paruro y Leticia se observa (además de una serie de puestos dedicados al comercio de computadoras portátiles y su reparación) compraventa y reparación de artículos eléctricos, artefactos mecánicos y maquinaria ligera, así como la compra, reparación y venta de teléfonos móviles (Mujica, 2008, p. 111). Por su parte, en los locales comerciales del Pasaje Velarde, la oferta está centrada en la reparación de computadoras portátiles y en la venta y reparación de impresoras.

Ahora bien, ya sea que se trate de la venta de la computadora portátil robada entera o de las partes tras su desmantelamiento, estos objetos son vendidos con rapidez en los mercados descritos, pues su exhibición contrasta con los aspectos legales de sus locales comerciales y resultan incriminatorios para los técnicos y los vendedores finales que los comercian4. Por ello, el stock de computadoras portátiles robadas y su oferta son limitados, y aparecen más bien como artículos de compraventa complementaria para sus economías, y no un elemento determinante para mantener activo el comercio en estos mercados.

En uno de los puestos del mercado del Jirón Leticia, el actor-informante designado preguntó, con el tono confidencial que se utiliza para indagar sobre artículos de procedencia dudosa, si ahí había llegado una computadora portátil marca Toshiba de tamaño pequeño. En respuesta, el dependiente consultó su base de datos digitalizada, y le pregunto al técnico que lo acompañaba si entre el montón de computadoras portátiles que tenían en un anaquel había una con las características señaladas. Al ver que no la tenían, el dependiente le indicó al informante-actor que se dirija a un puesto específico del Jirón Leticia y que pregunte, valiéndose de su recomendación, por una persona en particular que podría tener la computadora portátil en mención disponible para la venta.

(Nota del Cuaderno de Campo, 29 de junio de 2016)

estoy buscando, más bien, una Toshiba chiquita, ¿no te habrá llegado por acá?; Ah no, no, la verdad que no. ;Mira lo que pasa es que me la han robado hace un par de días, pero yo la quiero por la información que tiene. ¿Llega seguido?; Mira… eso es esporádico porque, pueden venderla tanto acá como pueden venderla a un pata que por ahí de la zona… o sea, porque ya no es como antes que iban a Las Malvinas, pero ya no, esa gente ya… ;Me he recorrido ya todo Malvinas, todo (…) pero nada, no la encuentro por acá. Ya de paso estoy viendo precios para ver otra;. Ayer y antes de ayer he tenido máquinas cómodas en i3, i5, pero si tú deseas, como sé que paras caminando, date una vuelta mañana o el lunes porque tengo Core i3 en Toshiba, Dell y Lenovo, que son buenas. ;¿de segunda o nuevas?&; De segunda son. Nuevas muy poco traigo.

(Informante 4. Vendedor final de computadoras portátiles, julio de 2016)

La importancia de las computadoras portátiles robadas en la dinámica comercial de los vendedores

La economía de los comerciantes en los mercados estudiados no se sostiene en la venta de objetos robados, sino que estos complementan las ganancias que resultan de objetos de orígenes diversos: productos de contrabando, de reventa, falsificados, productos importados legalmente, comprados en los saldos de las tiendas por departamento, etc. Los vendedores necesitan invertir dinero en la compra de mercadería de procedencia legal, pues se requiere reportar ingresos al sistema tributario, y ello implica no solo vender productos de segunda mano, objetos robados y productos de contrabando, sino también productos legalmente adquiridos. Esta composición múltiple del stock de los vendedores estudiados sugiere que las computadoras portátiles robadas no son determinantes en su economía, lo que se manifiesta en cinco argumentos.

El stock de mercadería procedente del robo o hurto es intermitente, pues el flujo de provisión es inestable. La mayor parte de las computadoras portátiles robadas no son sustraídas buscando específicamente esos productos, sino que son resultado de robos y hurtos en los que estos aparecen junto a otros objetos que los ladrones y acopiadores buscan colocar posteriormente. Los vendedores no pueden disponer de un flujo estable de computadoras portátiles robadas, no pueden depender económicamente de estos productos.

Si bien lo recaudado por la venta esporádica de computadoras portátiles robadas puede significar una ganancia ocasional considerable, la proporción representada por estos objetos en sus márgenes de ganancias acumulados no es siempre más rentable que la de los objetos de procedencia lícita.

Un negocio centrado en la compraventa de computadoras portátiles robadas difícilmente resultaría rentable en los mercados estudiados, porque (además del riesgo incriminatorio que conlleva y de la dificultad para poder disponer regularmente de un stock) atraería la atención de las autoridades, que tendrían la obligación y las pruebas abiertamente dispuestas para cerrar el negocio e imputar penalmente a los vendedores.

Las computadoras portátiles robadas son un producto grande, en comparación a un teléfono móvil, más difícil de ocultar y transportar. El stock de computadoras portátiles robadas difícilmente pasaría inadvertido por quienes transitan y trabajan alrededor del lugar de la transacción.

El precio de las computadoras es uno de los más elevados, en comparación con los demás artículos ofertados en estos mercados, mientras que el conjunto de potenciales compradores es reducido (respecto a otros tipos de tecnología que pueden encontrarse allí). El precio de estos productos hace que no sea tan fácil venderlos (como un teléfono móvil) y que no haya compradores sistemáticamente.

No obstante, si bien las computadoras portátiles robadas no constituyen el centro de la economía de estos comerciantes, estos no las rechazan y no consideran que el comercio de estos productos represente un riesgo relevante para su negocio. Están dispuestos a comerciar computadoras portátiles robadas porque consideran que la ganancia que pueden obtener con su venta es lo suficientemente atractiva como para asumir el riesgo de ser sancionados, y porque saben que este riesgo es bajo en tanto su mercadería legal encubre a la robada.

;Entonces, ¿te doy quince días para traerte algo más, o menos tiempo? ¿O puedes vender la mercadería más rápido? Para traerte más;. Tú trae nomás, brother. Si tienes veinte, las veinte trae, te compramos las veinte, tú no te preocupes. Trae seguido, dos, tres, igualito te vamos a comprar.

(Informante 1. Técnico-vendedor final de computadoras portátiles, junio de 2016)

;¿Crees que si yo vengo en una semana ;a buscar una computadora portátil robada hace unos días; la tengan en exhibición o tengo que preguntar por esta?; Mira, probablemente, y así como estás siendo franco conmigo, si te dijeron “no, no hay” dile, “sabes qué, tengo este problema. Te pago más, me importa la información”. O si no quieren venderte la máquina… porque a veces hay problemas, piensan que cuando estás con tombo ;policía;, te tienen la máquina ahí para ver una huevada. Dile “mira, sabes qué, causita, no quiero la máquina, no me la hagas ver. Te pago por la información”. Eso es lo que buscas, ¿no? La información. Lo que pasa es que, ponte si yo me hubiera comprado uno robado, y tú eres el dueño, por más que me puedas decir palabras bonitas, yo voy a desconfiar, ¿manyas? ;¿entiendes?; Entonces no te voy a sacar tú máquina y te voy a decir “no la tengo”. Si tú me dices “mira, causita, quiero la información, no quiero la máquina”, ok, se puede hacer algo, te puedo vender un disco con un Tera con tu información, qué se yo.

(Informante 5. Técnico-vendedor final de computadoras portátiles, julio de 2016)

;Estoy buscando una Toshiba que a mí me han robado antes de ayer, y la quiero por la información que tiene;. Ah ya… quieres buscar tu propia máquina.;…; ¿Hace cuánto se te ha perdido? ;Antes de ayer;. No… espérate una semana. Porque la esconden, pues. Al toque no lo van a sacar porque saben que pueden perder.

(Informante 5. Técnico-vendedor final de computadoras portátiles, julio de 2016)

¿Por qué hay una dinámica de compraventa de computadoras portátiles robadas si estas no son determinantes para la economía de los vendedores? Porque el sistema de control es permeable, porque hay demanda y porque pueden generar una ganancia importante (aunque ocasional). Los vendedores poseen aquello que requiere la legalidad (certificados, licencias, seguridad) para encubrir la compraventa de objetos robados, el comercio de piratería y el contrabando. Y se enfrentan a un control sustancialmente burocrático, que ocasionalmente controla la documentación (boletas de venta y facturas, libros contables, pago de impuestos) pero no las actividades cotidianas en estos mercados. Hay cierta permisibilidad para el comercio de objetos robados, mientras estos no “llamen la atención” o no sean muy evidentes:

Nosotros tomamos las acciones para cuidar nuestro mercado. Cosas robadas, yo no la puedo detectar, ¿me entiendes? ese es trabajo de la policía. Estafa, también. Pero si alguien viene acá a denunciar a algún mal acto de un comerciante, estafa, robo, o lo que sea, nosotros le cerramos su tienda para nosotros corregirlo. Ese el trabajo que nosotros hacemos para proteger a nuestros clientes. Si hay algo más, ya es tema policial.

(Informante 6. Presidente de junta de propietarios, febrero de 2014)

El riesgo de ser sancionado por insertar y ofertar objetos robados entre la mercadería de procedencia legal es muy bajo y no genera un efecto disuasivo en los comerciantes, sino, estrategias para minimizar el impacto del control.

No me puedo estar paseando con la laptop en la mano. (…) No, no… tú bajas en la puerta y entras para venderlo rápido, pe’. (…) ¿no? Porque ni siquiera hay policías. O sea, sí hay policías, pero los policías pasean por ahí. Hay uno, dos, no ves más. No hay problema.

(Informante 2. Ex ladrón, junio de 2016)

Discusión

Primero. Los resultados muestran un circuito de obtención (robo), acondicionamiento (arreglos técnicos mejoras estéticas o desmantelamiento) y comercialización (venta en los puestos comerciales). Este circuito articula a actores-funciones en una cadena que suministra las computadoras portátiles robadas a distintos mercados, incluyendo a los formales. La estructura y dinámica de esta cadena permite observar que estos actores pueden tener distintos niveles de especialización, así como intereses y necesidades. La ruta seguida por el objeto robado puede variar, según la búsqueda de la opción más rentable. La ruta puede tener distintos puntos de contacto con actividades legales, dentro de las que destaca el mercado final en el cual se venderá el objeto robado. Ello sugiere la posibilidad de alternancia y complementariedad entre los planos legales e ilegales, con miras a un objetivo económico común. Por otro lado, y en línea con la búsqueda de beneficios económicos, el circuito que compone la cadena de suministro también permite los factores que influyen en la transformación del precio. A mayor número de actores involucrados en la ruta seleccionada, mayor el precio de venta final, pero menor la posibilidad del ladrón de rentabilizar el robo. Asimismo, al asumir los costos de la legalidad, los comerciantes pueden obtener ganancias económicas con la venta de objetos legales y, simultáneamente, encubrir la compraventa de objetos robados, de contrabando o piratería.

Segundo. El comercio de computadoras portátiles robadas no parece ser un elemento determinante para las economías de los vendedores, pues no se trata de un comercio masivo, ni mayoritario (aunque es necesario saber con precisión cuánto peso tiene en su economía). Ello permite discutir lo siguiente: i) no parece haber un gran vendedor o comprador de computadoras robadas, sino más bien muchos individuos realizando pequeñas transacciones. ii) Es razonable pensar que la compra-venta de computadoras portátiles robadas funciona menos por el desarrollo y apertura generalizada de olas de robos especializados, y más por la precariedad y permeabilidad de los controles, que permite la inserción de objetos robados en la economía cotidiana. iii) Esto sugiere que estas dinámicas podrían ser controladas sin la necesaria desarticulación de los mercados, sino con el aumento de desincentivos (sobre todo económicos) frente al comercio de objetos robados, pues este no parece ser imprescindible para las economías de los comerciantes.

Tercero. Los mercados en los que se oferta las computadoras portátiles robadas no son mercados ilegales. Se trata de mercados en funcionamiento legal, consecuencia de un proceso de formalización que inició en Lima en los años noventa, en el que comerciantes informales fueron empadronados por la Municipalidad, se organizaron y empezaron a adquirir puestos comerciales (Chávez y De la Flor, 1998, p. 145-148). La formalización ha permitido a los comerciantes incorporarse al sistema legal (tributario y de seguridad); han formado asociaciones y ha aumentado el valor (de compra-venta) de sus locales comerciales. Sin embargo, la formalización no ha implicado necesariamente la eliminación de las actividades ilegales.

La venta de productos piratas y falsificados es extendida y permitida en la práctica -pues no recibe sino controles ocasionales y el comercio de estos objetos es abierto y constante-. Lo mismo sucede con los productos de contrabando. Y, aunque en menor cantidad, los objetos robados también aparecen en esa dinámica subrepticia y cotidiana de circulación de objetos dentro de un contexto de formalidad oficial. Se trata de mercados formales de diferentes objetos, entre ellos objetos robados, lo que ratifica resultados precedentes en Lima (Mujica, 2008) y permite discutir dos asuntos: i) la idea de “formalización” parece entenderse como “cumplimiento de la burocracia”, pero no necesariamente como una supresión de lo informal. ii) Esto permite también discutir la idea de que la inserción en el sistema económico formal implica abandonar la informalidad (De Soto, 1986; Loayza, 2008): los casos estudiados contrastan con esto, mostrando que la formalidad puede ser una parte, pero no la única de las actividades económicas locales; y que lo ilegal, lo informal y lo formal conviven (Portes, Castells y Benton, 1989). La normativa dispuesta para regular la seguridad en el trabajo comercial y la inserción de estos comercios en el sistema tributario no contrarresta las actividades informales e ilegales, sino que posibilita que operen en concomitancia con el marco legal.

Conclusiones

La circulación de computadoras portátiles robadas implica una cadena de suministro que articula actores-funciones en el abastecimiento de mercados legales para la venta de estos objetos. En esta cadena se puede observar cómo opera la transformación del precio y la posibilidad de que los actores involucrados generen ingresos económicos en ese proceso (ladrones, acopiadores, técnicos y vendedores, aunque un mismo sujeto puede cumplir más de un rol). Si bien el papel del ladrón como proveedor es importante, la cadena de suministro de computadoras portátiles robadas se sostiene en la división de tareas con permanencia en el tiempo (obtención, acopio, acondicionamiento, oferta final), pues esta permite generar ingresos económicos, mantener abiertas posibilidades de comercialización de lo robado, y reducir los riesgos de imputación penal. La cadena termina en la compra de un consumidor final, que adquiere productos robados en un mercado concreto; y aquí lo importante es el carácter legal-formal de los mercados en los que se comercian los objetos robados. No se trata de lugares clandestinos ni ilegales, sino de espacios abiertos al público y que cumplen con los permisos burocráticos para su funcionamiento. Se trata de mercados legales en los que se venden objetos robados para la ciudadanía, lo que muestra una tensión analítica y no una oposición entre la ilegalidad y la formalización.