1 Introducción

Este artículo presenta dos modelos de optimización basados en programación entera para diseñar el sistema de vigilancia de un sistema de transporte masivo para los próximos años con restricciones presupuestales y de cobertura de la red. El objetivo de la investigación es determinar la localización de las cámaras de vigilancia en una red de estaciones que pertenecen a un sistema de transporte masivo, teniendo en cuenta varios factores, tales como: resolución de video de grabación, costo de adquisición e instalación de los equipos, y vida útil de las cámaras por localizar.

Los sistemas de transporte masivo movilizan un porcentaje significativo de ciudadanos en las grandes ciudades del mundo. La localización de las cámaras de vigilancia en las estaciones que lo componen, busca mantener elevada la percepción de seguridad que tienen los usuarios del sistema, ya que permite que se tomen medidas de reacción oportunas frente a diferentes problemas que se presentan constantemente dentro de la red de transporte y en sus alrededores. De esta forma se evitan que muchos de los usuarios prefieran usar el transporte privado, congestionando las vías y afectando la movilidad. Una propuesta de la posible localización de las cámaras de vigilancia podría reducir las quejas por robos e inseguridad dentro del sistema y permitiría tener un mayor cubrimiento y control de las personas que fluyen dentro del sistema.

Los sistemas de transporte masivo, se pueden representar mediante un grafo compuesto por nodos y arcos, donde los nodos representan las estaciones del sistema, o puntos de convergencia de rutas, y los arcos las rutas que comunican a dichas estaciones.

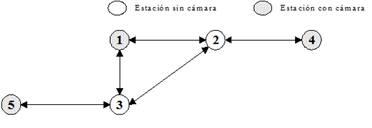

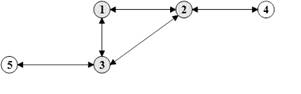

Idealmente todas las estaciones y puntos críticos deben tener cámaras de seguridad. Sin embargo, debido a restricciones presupuestales propias del diseño de una red de vigilancia, se considera que no es posible ubicar cámaras en todas las ubicaciones disponibles. Por lo tanto, con tal de aumentar la seguridad de los usuarios, se busca construir un sistema de vigilancia capaz de hacer seguimiento a los posibles delincuentes que tienen movimientos erráticos dentro del sistema y utilizando siempre los sistemas de transporte de la red. Debido a esto, se impondrá como restricción fuerte de diseño del sistema de vigilancia, que cada par de estaciones (nodos) que están conectadas directamente entre sí, posean al menos una cámara de vigilancia ubicada en alguna de estas estaciones. Por ejemplo, para las parejas de nodos en el grafo de la Figura 1: 1),(2, 1),(3, 2),(3, 2),(4, y 3),(5, debe haber al menos una cámara de vigilancia localizada en una de las estaciones de cada uno de estos pares. Suponiendo que se desea construir la red de vigilancia para el sistema mostrado en la Figura 1 y se cuenta con presupuesto para instalar 3 cámaras, es posible encontrar varias soluciones al problema. A continuación, se muestran 2 posibles:

Se puede observar que las dos soluciones cumplen la condición de instalar 3 cámaras, sin embargo, la solución No. 1 incumple la condición de instalar al menos 1 cámara por cada par de estaciones que se encuentre conectadas entre sí. Lo anterior permitiría a un delincuente cometer un crimen y movilizarse entre la pareja de nodos 2),(3 sin ser detectado por el sistema de vigilancia. Por otro lado, la solución No. 2 cumple la condición de conectividad, lo cual permite realizar un rastreo de los delincuentes, sin importar entre cuáles parejas de nodos decidan moverse. No obstante, a pesar de que la solución No. 2 es una solución factible al problema, no es posible determinar si es la mejor solución. Este trabajo propone formulaciones matemáticas para el problema junto con un criterio de optimalidad de las soluciones.

Los modelos matemáticos propuestos consideran un horizonte de planeación finito, compuesto por períodos discretos. Estos períodos corresponden a los momentos donde se puede realizar actualizaciones al sistema de vigilancia. Este sistema se puede componer de varios tipos diferentes de cámaras que difieren en sus características técnicas que impactan su capacidad de detectar crímenes por sus diferentes rangos de vigilancia, resolución de video, y vida útil. Los tipos de cámaras disponibles que se consideran en esta investigación son las siguientes: 1. cámaras actualmente instaladas, 2. cámaras análogas biométricas de resolución media, 3. cámaras biométricas con una resolución de alta definición.

Las variables de decisión definen la localización y/o actualización de cámaras y la inversión a realizar por período. Las restricciones consideradas por el modelo incluyen el presupuesto anual disponible para realizar inversiones en nuevas tecnologías, restricciones tradicionales de un problema de localización discreto y las restricciones de cobertura especiales descritas previamente. Puesto que la decisión de localización de cámaras está determinada por diferentes criterios, se propone un modelo que pretende maximizar simultáneamente dos indicadores:

1. El valor esperado del número de crímenes detectados por las cámaras. Con este objetivo se busca dar prioridad a las estaciones o posiciones que podrían tener la mayor cantidad de crímenes durante cada período, basado en el parámetro de índice de criminalidad histórico por estación. El índice de criminalidad se puede calcular como el número de robos en cada una de las estaciones respecto a la cantidad de personas que ingresan a la estación.

2. La calidad del sistema de vigilancia. Con este objetivo se busca dar prioridad a la instalación de cámaras de mejor resolución. Es decir, se busca maximizar la capacidad del sistema de detectar rostros y eventos dentro del sistema.

El artículo está organizado de la siguiente manera: la Sección 2 presenta un resumen del estado del arte. La Sección 3 presenta la formulación matemática de los dos modelos propuestos. El primer y segundo modelo matemático difieren en la definición de sus variables de decisión. En la Sección 4 se presentan los experimentos computacionales realizados para medir y comparar el desempeño de los dos modelos matemáticos propuestos mediante un conjunto de instancias aleatorias con diferentes tamaños de problema. Las conclusiones se presentan en la Sección 5.

2 Estado del arte

Los modelos de localización tienen amplias aplicaciones en la industria y el sector privado. Estos modelos buscan optimizar la decisión de dónde localizar instalaciones como fábricas, centros de distribución, depósitos, y puntos de venta o atención al público. En 1 se presenta el desarrollo de modelos y métodos de optimización para diferentes clases de problemas de localización, haciendo una taxonomía de los problemas que los clasifica en problemas planares, sobre redes, y problemas de localización discretos. Adicionalmente los clasifica en problemas estáticos y dinámicos. El problema trabajado en este artículo se clasifica como un problema de localización en redes de tipo estático.

En 2 se presentan modelos de localización de sensores, que buscan maximizar la cobertura de varios objetos, con aplicaciones en vigilancia en espacios en 3D combinando optimización entera y análisis de visibilidad, mostrando casos de aplicación en el campus de una universidad. De igual forma, en 3 se desarrolla un modelo de localización discreta para sensores de identificación automática de vehículos en redes de transporte. El modelo desarrollado es llevado de su forma no lineal a un modelo de programación lineal entera mixta. En 4 reconocen la complejidad de los modelos de localización no lineales en redes de transporte y proponen un modelo de programación entera mixta para la localización de sensores en autopistas. En 5 se presenta un modelo de localización multi-período para la maximización de la cobertura total de las cámaras considerando que la efectividad de los programas de prevención se aumenta al cambiar periódicamente la posición de las cámaras. Para el problema de localización en redes de transporte, en 6 consideran incertidumbre por medio de un modelo de programación estocástica que considera diferentes condiciones de tráfico en la red para encontrar el número óptimo de sensores que se deben usar. Recientemente, en 7 se presenta una revisión de la literatura sobre problemas de optimización en redes de sensores con énfasis en métodos de optimización multi-objetivo, clasificándolos en problemas de diseño de redes, despliegue, operación, planeación y localización.

De igual forma, este problema puede ser formulado como un problema de cobertura sobre vértices. Este problema consiste en determinar el mínimo número de vértices en un grafo en donde todos los arcos son incidentes en al menos uno de los vértices escogidos 8 . Este problema es un problema NP-Hard 9 . La versión con restricciones de capacidad de este problema es estudiada por 10 para la identificación eficiente de glicoproteínas. Esta restricción de capacidad de cobertura obliga que, al seleccionar un nodo del grafo, se cubra un subconjunto de los vértices que inciden a él, en función de la capacidad del vértice. Los autores también presentan un algoritmo primal-dual de tipo heurístico.

Los problemas de diseño de redes en grafos son ampliamente estudiados en diferentes contextos de logística, transporte, sistemas de vigilancia, sistemas hidráulicos, telecomunicaciones, informática, entre otros, desde hace varias décadas. Recientemente 11 presenta una revisión de la literatura referente a diseño de redes de transporte urbano incluyendo el diseño de vías y el diseño de rutas de un sistema de transporte público. En 12 proponen una heurística lagrangiana para un problema de optimización de un problema de diseño de redes de abastecimiento de múltiples eslabones en un escenario de manufactura ágil. En 13 plantean una clasificación de problemas que incluyan la localización y diseño de redes basado en criterios como el tipo de demanda y estructura del flujo de productos sobre la red. Sin embargo, no se presentan problemas con restricciones de diseño del sistema de vigilancia sobre cada par de nodos conectados como la propuesta presentada en este artículo.

Desde el punto de vista teórico, 14 compara diferentes características de modelos sobre grafos de ruta más corta considerando diferentes características de los problemas, entre las que incluye la existencia de clústeres de nodos, y restricciones de recursos. También en 15 demuestran que el problema es NP-completo cuando consideran la decisión de encontrar un sub-grafo que conecta todos los vértices originales y minimiza la suma de los costos asociados a los caminos más cortos entre todos los pares de vértices con restricciones de presupuesto en la suma de los costos de los arcos. métodos exactos para resolver problemas de diseño de redes son presentados por 16) , específicamente para un problema de árbol de mínima expansión. métodos metaheurísticos para problemas de este tipo son presentados por 17 .

Adicionalmente, nuevas tecnologías permiten la implementación de sistemas de vigilancia más sofisticados, acarreando nuevos retos de optimización. Entre ellos, la gestión de redes de sensores inalámbricos se ha convertido en un área de interés para la investigación de operaciones, buscando optimizar la cobertura de la red, vida útil de los sensores, su consumo de energía, costos, y la integridad de los datos. En 18 se presenta una revisión reciente de los contextos de aplicación de redes de sensores inalámbricos en donde se incluyen sistemas de vigilancia con sistemas estáticos, como los estudiados en este artículo, o sistemas móviles. El potencial de uso de los sistemas inalámbricos es importante dado el bajo costo de implementación y la flexibilidad para modificar la red en caso de requerirse. En 19 y 20 se presenta una clasificación de problemas y algoritmos de localización para redes de sensores inalámbricos, considerando diferentes criterios. Los drones, o vehículos aéreos no tripulados, son también elementos tecnológicos que pueden ser utilizados en sistemas de vigilancia. Estos vehículos ofrecen ventajas en costos de operación para cubrir amplias zonas de forma dinámica y flexible, puesto que los vehículos pueden moverse libremente en el espacio aéreo. Restricciones a considerar en la optimización de su operación incluyen la carga de las baterías de los vehículos que limitan su autonomía, y su descarga puede estar en función del peso transportado. En 21 exponen una heurística basada en búsqueda tabú para el problema de asignación y ruteo de drones en un sistema militar en donde los objetivos deben ser visitados en función de unas reglas de prioridad establecidas previamente a misiones de combate. Una revisión de la literatura de redes Ad-hoc de drones que cooperan transmitiendo información es presentada en 22 .

Finalmente, se evidencia que los modelos de localización discreta, diseño de redes y gestión de nuevas tecnologías de vigilancia tienen diversos campos de investigación. En el diseño de un sistema de vigilancia, la combinación de estos tres tipos de modelos da como resultado una propuesta de un modelo de localización de cámaras con restricciones de conectividad de la red. Según lo evaluado en la literatura, el problema trabajado en este artículo se clasifica como un problema de localización en redes de tipo estático con restricciones de presupuesto y de cobertura entre cada par de nodos conectados. Revisando la literatura científica, se puede concluir que no se han encontrado estudios sobre este problema en específico.

3 Formulación matemática

El problema se define sobre un grafo incompleto y no dirigido  que representa la red de transporte público masivo. Este se compone de un conjunto de nodos N que representa el conjunto discreto de posiciones potenciales para localizar cámaras de vigilancia dentro de alguna de las estaciones del sistema de transporte. Se define también un conjunto de aristas E que conectan pares de nodos y que representan paradas consecutivas del medio de transporte en cuestión (p. ej. paradas de metro o bus). Se define el parámetro

ρij

como un parámetro binario igual a 1 si y sólo si existe una ruta que conecta los nodos (i, j) N . Adicionalmente, el horizonte de planeación se define como un conjunto de períodos discretos H = {1, . . . , p}.

que representa la red de transporte público masivo. Este se compone de un conjunto de nodos N que representa el conjunto discreto de posiciones potenciales para localizar cámaras de vigilancia dentro de alguna de las estaciones del sistema de transporte. Se define también un conjunto de aristas E que conectan pares de nodos y que representan paradas consecutivas del medio de transporte en cuestión (p. ej. paradas de metro o bus). Se define el parámetro

ρij

como un parámetro binario igual a 1 si y sólo si existe una ruta que conecta los nodos (i, j) N . Adicionalmente, el horizonte de planeación se define como un conjunto de períodos discretos H = {1, . . . , p}.

Para cada nodo j en el conjunto N se conoce un parámetro binario oj igual a 1 si y sólo si existe una cámara de vigilancia en el nodo j en el momento inicial del horizonte de planeación. Además se tiene asociado un parámetro pjk para cada período k H y nodo j N que representa la cantidad esperada de personas que transitan en la respectiva estaciń j durante un día para el período k. El parámetro cjk representa el índice de criminalidad para el nodo j N durante el período k H que estima la probabilidad de que un crimen ocurra en la estación j para cada período

k. Esta probabilidad es la proyección de la relación entre el número de crímenes reportados en cada estación j, sobre el total de crímenes reportados en el sistema para cada período k.

Se considera un conjunto de tipos de cámaras disponibles I. Se asume que el número de cámaras por cada tipo es infinito y se denota el subíndice

´1p´ara el conjunto de cámaras que están instaladas en el momento cero en el sistema de transporte del horizonte de planeación. La resolución de cada tipo de cámara I ∈ I se denota como ri , que es una medida relativa de la calidad de la imagen del video que permite con mayor o menor dificultad en el proceso de identificación de hechos criminales. Para cada tipo de cámara I ∈ I, el costo de compra e instalación de una cámara tipo se denota por qi y su vida útil por wi , medida como el número de períodos del horizonte de planeación máximo de utilización de cada tipo de cámara. Las cámaras antiguas, es decir, las que ya se encuentran instaladas, tienen una resolución r 1 y vida útil w 1. Cada período de tiempo k ∈ H cuenta con un presupuesto limitado disponible para la inversión en el sistema de vigilancia que se denota por mk medido en unidades monetarias. A continuación, se presentan dos diferentes formulaciones matemáticas. La primera está basada en 3 tipos de variables de decisión, mientras que la segunda utiliza 2 tipos de variables de decisión.

3.1 Modelo basado en tres variables de decisión

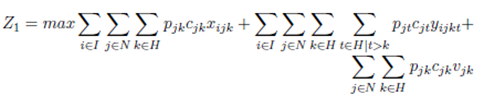

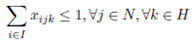

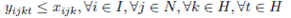

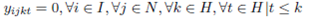

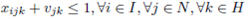

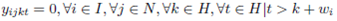

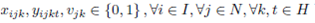

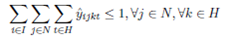

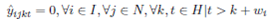

El primer modelo matemático está compuesto por tres tipos de variables de decisión binarias. Estas son las siguientes: Sea xijk igual a 1 si y sĺo si una cámara tipo i ∈ I es colocada en la posición j ∈ N , al inicio del período k ∈ H, xijk es igual a cero en caso contrario. Sea yijkt igual a 1 si la cámara tipo i ∈ I es colocada en la posición j ∈ N al inicio del período k ∈ H y se mantiene durante el período t ∈ H, cero en caso contrario. Sea vjk igual a 1 si y sólo si hay una cámara antigua instalada en la posición j ∈ N al inicio del horizonte de planeación y esta se mantiene durante el período k ∈ H, vjk es igual a cero en caso contrario.

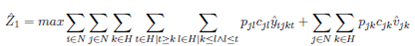

Dos criterios son pertinentes para apoyar la decisión de localización de cámaras, como se explicó en la sección de introducción. Estos se han formulado de la siguiente forma:

Modelo 1:

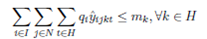

Donde Z 1 equivale a maximizar la cantidad de personas que son vulnerables a ser víctimas de un crimen dentro del sistema que están siendo vigiladas por una cámara de vigilancia. Z 2 equivale a maximizar la calidad de la imagen de los videos tomados por las cámaras del sistema. El conjunto de restricciones que esta formulación tiene es el siguiente:

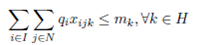

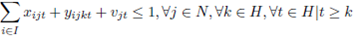

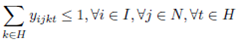

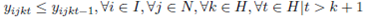

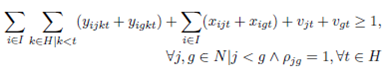

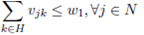

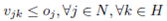

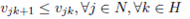

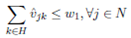

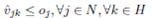

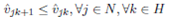

La inecuación 3 limita el costo total invertido en la compra e instalación de cámaras de vigilancia a ser inferior o igual al presupuesto disponible para cada uno de los períodos. La inecuación (4) obliga a asignar a lo sumo una cámara en cada posición disponible. La restricción (5) coordina las variables x y y buscando garantizar que si se instala una cámara, esta se puede mantener en períodos posteriores a su instalación. La ecuación (6) restringe la utilización de cámaras que no hayan sido instaladas previamente en cada período. La restricción (7) garantiza que no haya cámaras antiguas y nuevas simultáneamente en la misma posición. La inecuación (8) permite tener únicamente un tipo de cámara en cada ubicación disponible en cada período. La restricción (9) permite sólo mantener un tipo de cámara previamente instalada. La inecuación (10) permite que cámaras que se hayan mantenido instaladas en el período anterior puedan seguir instaladas en el período actual. La restricción (11) garantiza que al menos se cuente con una cámara de vigilancia por cada pareja de nodos conectados. Las restricciones (12) y (13) limitan la vida útil de las cámaras nuevas y de aquellas instaladas en el período inicial del horizonte de planeación. La restricción (14) garantiza que las cámaras instaladas desde el período inicial del horizonte de planeación sólo se pueden mantener o retirar. La restricción (15) establece que las cámaras antiguas sólo se pueden mantener o eliminar, y una vez eliminadas no es posible reinstalarlas. La expresión (16) establece la naturaleza binaria de las variables de decisión.

3.2 Modelo basado en dos variables de decision

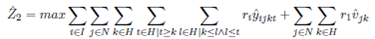

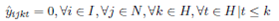

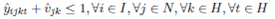

El segundo modelo matemático está compuesto por dos tipos de variables de decisión binarias: Sea yˆ ijkt igual a 1, si y sólo si se instala una cámara tipo i ∈ I en la posición j ∈ N al inicio del período k ∈ H y se mantiene hasta final del período t ∈ H, 0 en caso contrario. Sea vˆ jk igual a 1 si y sólo si hay una cámara instalada en la posición j H desde el inicio del horizonte de planeación y se mantiene hasta el final del período k ∈ H, 0 en caso contrario. De esta forma, las ecuaciones (1) y (2) se reformulan de la siguiente forma:

Modelo 2:

Donde Zˆ 1 y Zˆ 2 son equivalentes respectivamente a los objetivos de Z 1 y Z 2 en el modelo de tres variables. El conjunto de restricciones que esta formulación tiene es el siguiente:

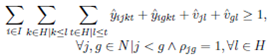

Siendo la inecuación (3a) equivalente a la (3) del modelo de tres variables, la inecuación (4a) a la (4), la (5a) a la número (6), la restricción (6a) a la (7), la (7a) a la restricción (11) ,la inecuación (12) a la (8a), la restricción (9a) a la número (13), la (10a) a la restricción (14), la restricción (11a) a la (15), y la expresión (12a) a la (16).

Los modelos persiguen el mismo objetivo pero se diferencian en la definición de las variables de decisión. El modelo 1, presentado en la Sección 3.1, cuenta con tres tipos de variables de decisión y el modelo 2, presentado en la Sección 3.2, con dos tipos de variables de decisión. El primer modelo cuenta con catorce conjuntos de restricciones y el modelo 2 con diez conjuntos de restricciones. Esta diferencia se debe a que en el modelo 2 no son necesarias las restricciones número 5, 8 - 10 del modelo de tres variables, debido a que la definición de la variable de decisión yˆ ijkt las hace innecesarias.

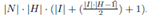

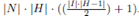

Para comparar los modelos, se calculó el número de variables y de restricciones de cada uno de ellos. Para el modelo de tres tipos de variables, el número de variables es igual a  . De igual forma para el modelo con dos tipos de variables, se puede calcular que el número de variables de decisión es igual a

. De igual forma para el modelo con dos tipos de variables, se puede calcular que el número de variables de decisión es igual a  . Lo anterior nos permite observar que el modelo de tres tipos de variables tiene

. Lo anterior nos permite observar que el modelo de tres tipos de variables tiene

|I| · |N | · |H| más variables que el modelo de dos tipos de variables.

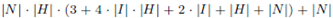

El número de restricciones del modelo de tres variables es igual a

. Igualmente, para el modelo de dos variables se calcula la cantidad de restricciones como |H| + |N | · |H| · (3 + 3 · |I| · |H| + |N |) + |N |. De esta forma, el primer modelo tiene |N | · |H| · (|I| · |H| + 2 · |I| + |H|) más restricciones que el segundo

. Igualmente, para el modelo de dos variables se calcula la cantidad de restricciones como |H| + |N | · |H| · (3 + 3 · |I| · |H| + |N |) + |N |. De esta forma, el primer modelo tiene |N | · |H| · (|I| · |H| + 2 · |I| + |H|) más restricciones que el segundo

3.3 Enfoque de solución de modelos bi-objetivo

Existen diversos métodos para atacar el problema de optimización multi-objetivo como los presentados en este artículo. Deb 23 presenta los principios fundamentales de la optimización multi-objetivo. Para el alcance de esta investigación, proponemos usar el enfoque clásico de ponderar los objetivos según la prioridad que el decisor quiera dar a cada uno de los objetivos propuestos de la siguiente forma:

Función objetivo: Maximizar Z = α · Z 1 + (1 − α) · Z 2

Donde α es el coeficiente de prioridad que se le da al objetivo 1 en una escala entre 0 y 1, Z equivale al valor resultante de la ponderación de los objetivos involucrados en la optimización. En aplicaciones reales de los modelos propuestos, se debe considerar que la magnitud de las variables Z 1 y Z 2 debe afectar la decisión de selección del valor de α con el fin de asignar correctamente las preferencias relativas entre los objetivos. Una discusión a profundidad sobre las implicaciones y los métodos de selección de los coeficientes de ponderación para optimización multi-objetivo se presenta en 24 . En general, no es recomendable hacer una determinación a priori del valor de los coeficientes. Por el contrario, el decisor podrá elegir la solución mś conveniente entre diferentes soluciones que pertenezcan a la frontera de Pareto 23 .

4 Experimentos computacionales

En busca de evaluar empíricamente el desempeño de cada uno de las formulaciones matemáticas propuestas, se lleva a cabo un estudio experimental sobre un conjunto de instancias aleatorias. Estas se generan con tamaños diferentes. Se crean 10 problemas para cada uno de cinco tipos de instancia, en donde se considera |N| = {20, 50, 100, 150, 200} , lo que resulta en un total de 50 instancias diferentes. En el diseño de las instancias se generan algunos parámetros que se mantienen constantes para todos los problemas de cada tipo. Estos parámetros son:

Se tienen 3 tipos de cámaras: Antiguas, Tipo 1, y Tipo 2.

El número de períodos es 5 [aós].

El costo de los 2 tipos de cámaras nuevas es de 900.000 y 600.000 unidades monetarias, para el tipo 1 y tipo 2 respectivamente.

La resolución de la cámara tipo 1 es de 5, 4 para la cámara tipo 2, y 2 para la cámara antigua.

La vida útil fue es 3 períodos para la tipo 1, 2 períodos para la tipo 2, y 1 período para la antigua.

Según el tamaño del problema el presupuesto disponible para cada período se asigna entre el rango: [37.500.000, 150.000.000] unidades monetarias.

Los demás parámetros se establecen aleatoriamente de la siguiente forma:

La ubicación de las cámaras antiguas al inicio del problema ( oj ), con distribución uniforme discreta entre [0,1]

El índice de criminalidad ( cjk ), con distribución uniforme continua entre [0,1]

La cantidad esperada de personas que transitan la estación ( pjk ), con distribución uniforme continua entre [2,122]

Las conexiones existentes entre cada par de estaciones del sistema ( ρjg ), con distribución uniforme discreta entre [0,1]

Los experimentos se realizan resolviendo las instancias planteadas por medio de los dos modelos matemáticos propuestos, utilizando el método de maximización de la suma ponderada de las dos funciones objetivo propuestas Z 1 y Z 2, usando un valor de α = {0, 0.5 , 1} . Además, se reporta el valor óptimo de la relajación lineal para cada una de las instancias. Para resolver los modelos matemáticos se utilizó el solver CPLEX 12.2 en el software GAMS 23.5.2 usando un computador con procesador Intel Core i3 2.4 GHz y 3 GB de RAM.

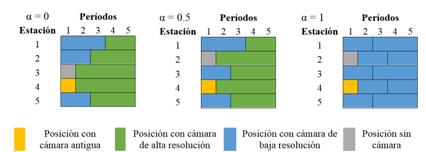

En la Figura 4 se presenta un ejemplo de 5 estaciones y 5 períodos de tiempo, el cual ha sido resultado usando los modelos propuestos, variando el valor de α para obtener diferentes resultados. Cada figura muestra la propuesta de instalación y reemplazo de cámaras para cada estación durante un horizonte de tiempo.

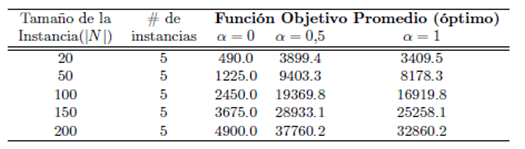

De los resultados mostrados es posible evidenciar que cuando α = 0, el modelo busca instalar cámaras de alta calidad en estaciones que podrían no utilizarlas en todo su potencial debido a su bajo índice de criminalidad o baja afluencia de pasajeros. Cuando α = 1 se está eligiendo priorizar la maximización de la cantidad de personas vulnerables que están siendo vigiladas, ignorando la calidad de las cámaras a utilizar, lo que lleva a usar cámaras de bajo costo y baja resolución, generando finalmente un sistema de baja calidad. Elegir un valor de α intermedio busca un balance entre estos dos criterios de optimización. A continuación, en las Tablas 1-4 se muestran los resultados promedio de los valores óptimos para cada una de las instancias resueltas con diferentes valores de α.

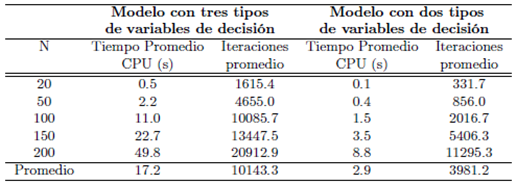

Tabla 2: Comparación de los resultados promedio de los modelos según el tamaño de instancias (α = 0).

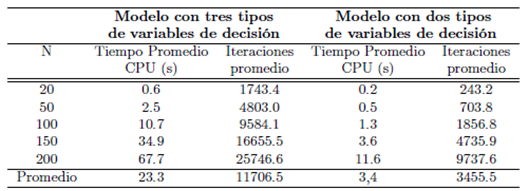

Tabla 3: Comparación de los resultados promedio de los modelos según el tamaño de instancias (α = 0,5).

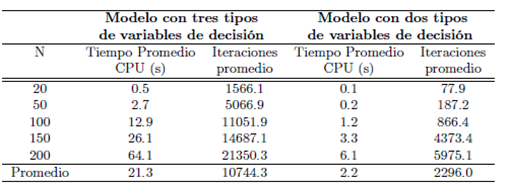

Tabla 4: Comparación de los resultados promedio de los modelos según el tamaño de instancias (α = 1).

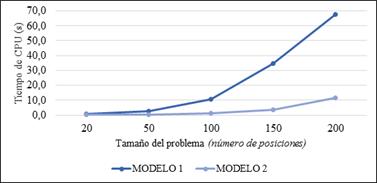

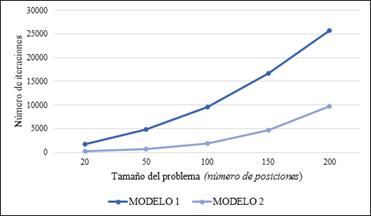

Los resultados muestran que para las instancias estudiadas, los dos modelos encuentran la solución óptima. De igual forma, demuestran optimalidad de la solución en tiempos relativamente cortos. Esto permite al decisor utilizar los modelos en casos reales y la generación de otras soluciones que se encuentren en la frontera de Pareto al cambiar el valor del parámetro α. A continuación se hace una comparación de los modelos con respecto al tiempo promedio de CPU empleado para llegar al óptimo en cada uno de los tamaños de problema. En la Figura 5, se observa que el modelo basado en dos variables de decisión resulta ser más eficiente que el modelo 1 basado en tres variables. Se encontró que el tiempo promedio de solución del modelo 2 es entre 73-90 % más pequeño que el tiempo del modelo 1. Adicionalmente se puede evidenciar el comportamiento del crecimiento en los tiempos de cómputo al incrementar el número de nodos del problema.

Igualmente, se realizó la comparación del número de iteraciones promedio que cada modelo requiere para llegar al óptimo dependiendo del tamaño del problema. En la Figura 6, se observa que el modelo 2 de dos variables necesita realizar menos iteraciones que el modelo 1 de tres variables para llegar al mismo valor óptimo. Se encontró que el número de iteraciones promedio del modelo 2 está entre 62-86 % más pequeño que las iteraciones del modelo 1.

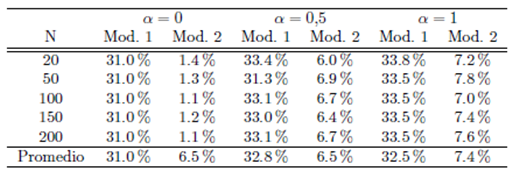

Finalmente, se lleva a cabo un análisis de relajación lineal de cada modelo. Esta relajación lineal se hace removiendo la restricción que hace que las variables del problema sean binarias, y se colocan como variables reales entre el intervalo [0,1]. Se realizó la comparación entre el valor de la función objetivo con programación entera y el valor del objetivo en la relajación lineal. La comparación se hizo calculando el porcentaje de diferencia entre dichos valores. Los resultados se muestran a continuación en la Tabla 5.

Tabla 5: Distancia del óptimo entre programación entera y la relajación lineal para el modelo 1 (tres variables) y el modelo 2 (dos variables).

Medir la distancia entre el óptimo del modelo en programación entera y su relajación lineal correspondiente, permite hacer una aproximación al trabajo que requiere el solver para pasar de la solución con variables positivas a variables enteras. En este caso, se observa que el óptimo del modelo de dos variables está en promedio 6.5-7.4 % por encima de la solución con variables positivas (relajación lineal), mientras que para el modelo 1 dichas soluciones se encuentran en promedio 31.0-32.8 % alejadas entre sí. Esto permite demostrar que la formulación del modelo 2 es más fuerte, o más cercana al casco convexo del problema, que la formulación del modelo 1.

5 Conclusiones

El problema de localización de cámaras de seguridad es una variación del problema de localización de instalaciones, que ha sido demostrado ser de tipo NP-hard. Este artículo estudia una aplicación sobre el diseño de un plan de instalación de cámaras de vigilancia, en un período de planeación de varios años, sobre un sistema de transporte masivo compuesto por una red de estaciones conectadas por un sistema de transporte.

Se han propuesto dos formulaciones matemáticas basadas en programación entera que permiten determinar en un tiempo razonable la localización óptima de las cámaras de vigilancia en una red de trasporte en un horizonte de planeación con múltiples períodos discretos, según dos criterios diferentes: seguridad y cobertura.

Se han realizado experimentos computacionales sobre un conjunto importante de instancias aleatorias para demostrar el desempeño de cada uno de los modelos propuestos. Se mostró empíricamente que la formulación basada en dos tipos de variables de decisión (modelo 2) es superior al desempeño de la formulación basada en tres tipos de variables de decisión (modelo 1) por tener una relajación lineal más cercana al óptimo, requerir menos iteraciones, lo que implica un menor tiempo computacional para resolver el problema.

Investigación futura incluye la realización de pruebas de los modelos en instancias reales y el desarrollo de métodos de optimización exactos como branch-and-cut, branch-and-price, y branch-and-cut-and-price. Adicionalmente el desarrollo de métodos heurísticos y metaheurísticos para obtener soluciones factibles más rápidamente y que sean capaces de construir toda una frontera de Pareto para soluciones de gran tamaño en tiempos computacionales cortos. Considerar dentro de un modelo de optimización estocástico que existen parámetros aleatorios, como el número de personas que transitan por una estación o el índice de criminalidad, puede permitir el desarrollo de modelos más realistas.