I. INTRODUCCIÓN

La información es considerada actualmente uno de los activos más valiosos para las organizaciones y como tal debe ser adecuadamente protegida de manera conjunta con los activos tecnológicos que permiten su generación, procesamiento, almacenamiento, uso y comunicación para garantizar que esté disponible cuando se requiere, que solo sea accesible por las personas y los dispositivos autorizados y que no exista ningún tipo de modificación no autorizada.

Particularmente las entidades del sector público requieren garantizar niveles aceptables de seguridad de la información, si se tiene en cuenta que en su mayoría es información de la ciudadanía que por lo general es sensible y debe ser adecuadamente protegida en términos de confidencialidad, integridad y disponibilidad.

Por lo anterior y teniendo en cuenta que es deber del estado y sus entidades salvaguardar la información de sus ciudadanos, el gobierno colombiano ha hecho esfuerzos por reglamentar y estandarizar los procesos asociados a la seguridad de la información a través de la estrategia de gobierno en línea (GEL) liderada por el Ministerio de Tecnologías de la Información y las Comunicaciones (MinTIC), el cual contempla entre otros aspectos, normas y metodologías para cumplir con la obligatoriedad de las entidades públicas de implementar modelos de seguridad de la información acorde a las mejores prácticas a nivel internacional.

Es importante destacar algunos trabajos ya realizados, relacionados con factores críticos de éxito para implementar un sistema de gestión de seguridad de la información e implementación de este tipo de sistemas de gestión en entidades públicas.

En lo relacionado con factores críticos de éxito, algunos autores establecen como uno de los factores críticos un adecuado clima organizacional donde participen todos los niveles gerenciales [1], por su parte [2] establece premisas alrededor la evaluación periódica con marcos de referencia conocidos, el uso de enfoques creativos que mejoren la participación de los empleados, un lenguaje común y vocabulario amigable, la personalización de programas para grupos de usuarios y áreas; en [3] se proponen metodologías para tomar decisiones en inversiones de seguridad de la información sin sesgos personales a través de listas de verificación; por último se establecen prácticas de gestión del conocimiento como parte de las implementaciones de sistemas de gestión de seguridad de la información [4].

Con respecto a experiencias de implementaciones de sistemas de gestión de seguridad en entidades públicas, se encontraron trabajos como los desarrollados por [5] en Taiwan; [7]en Turquía, [8] en Sudáfrica, en Ecuador [9] y diversos trabajos académicos desarrollados en Colombia por parte de tesistas de diferentes universidades del país (e.g.. [10]).

Este artículo es producto de la implementación de un proceso metodológico para el diseño de un sistema de gestión de seguridad de la información de una entidad pública colombiana, tomando como referencia algunas de las experiencias propuestas por la comunidad académica y profesional, además de los lineamientos establecidos por el gobierno nacional para tal fin, y fundamentalmente los referentes establecidos en las principales normas de la familia ISO/IEC 27000 a partir de la propuesta metodológica establecida en [6], por lo que se parte de una descripción de los lineamientos de la seguridad de la información en las entidades públicas para posterior a la presentación metodológica, dar a conocer los resultados propuestos en el presente artículo.

II. SEGURIDAD DE LA INFORMACIÓN EN ENTIDADES PÚBLICAS

En el año 2016 el 46.7 % de las empresas en Colombia sufrieron algún tipo de incidente relacionado con la seguridad de la información [11], en diferentes modalidades como phishing, ransomware, ataques de denegación de servicios, fraudes internos y externos, infección de malware y explotación de diferentes vulnerabilidades. Las víctimas de estos ataques para el año 2016 en su mayoría son los ciudadanos con un 52%, seguido del sector financiero en un 14%, la industria tecnológica con el 8% y el sector gobierno con un 4%. Para este último, en los servicios de gobierno electrónico el malware se ha convertido en la principal amenaza, los atacantes utilizan correos falsos de entidades públicas para difundir y capturar la información de sus víctimas [12].

La seguridad de la información es un principio transversal en la protección de los derechos de los ciudadanos, la integridad del estado y la industria, es por ello que el estado colombiano desarrollo la estrategia gobierno en línea (GE) que tiene como objetivo tener un estado más eficiente, transparente y participativo, reglamentado de forma unificada a través del decreto 1078 de 2015 - Decreto único reglamentario del sector de tecnologías de la información y las comunicaciones- de obligatorio cumplimiento para las entidades que conforman la administración pública colombiana [13], y en donde se establece su ámbito de aplicación, definiciones, principios y propósitos fundamentales.

Para cumplir con este objetivo, se establecieron plazos tanto para las entidades nacionales como territoriales, tal como se puede apreciar en las Tabla 1 y Tabla 2.

Como se puede apreciar entre el 2017 y el 2019 se espera una implementación cercana al 100 % por lo cual es importante hacer lo esfuerzos necesarios para cumplirlo.

Como apoyo al cumplimiento de la estrategia de gobierno en línea - en lo relacionado con el componente de seguridad y privacidad de la información- se estableció por parte de MinTIC el modelo de seguridad y privacidad de la información (MSPI) basado en familia de normas ISO/IEC 27000 [14], el cual proporciona un marco para su implementación en cualquier entidad pública.

Cabe destacar algunas otras disposiciones del estado en materia de información y su manejo, una de ellas es la ley 1712 del 2014 catalogada como gobierno abierto, a través de la cual se reglamenta la transparencia y el derecho de acceso a la información[15], define principios como transparencia, buena fe, facilitación, gratuidad, eficiencia, calidad de la información y principio de divulgación proactiva de la información: Obligación de respuesta a las solicitudes de la sociedad y la publicación de información correspondiente a la actividad estatal de forma rutinaria y proactiva.

Asimismo la ley 1581 del 2012 de habeas data y los decretos 1377 del 2013 y 886 del 2014 que desarrollan el derecho constitucional que tienen todas las personas a conocer, actualizar y rectificar las informaciones que se hayan recogido sobre ellas en bancos de datos, y los demás derechos, libertades y garantías constitucionales relacionadas con la recolección, tratamiento y circulación de datos personales a que se refiere el artículo 15 de la Constitución Política [16].

Las estrategias del gobierno, las diferentes reglamentaciones y la necesidad de asegurar la información dan pie al desarrollo de diferentes estrategias para cumplirlo.

III. METODOLOGÍA

Como punto de partida se llevó a cabo una revisión sistemática de literatura, con el fin de conocer aspectos metodológicos y experiencias en la implementación de sistemas de gestión de seguridad de la información tanto en entidades públicas como privadas, para lo cual se usó el método de revisión propuesto en [17], obteniendo referentes de autores y documentos tanto científicos como del sector productivo que sentaron las bases para su desarrollo.

De forma complementaria, se tomó como referencia la metodología propuesta en [16], donde se interrelacionan, tal como se puede observar en la Fig. 1, cuatro de las principales normas de la familia de normas ISO/IEC 27000 para llevar a cabo la implementación de un sistema de gestión de seguridad de la información, la cual contempla los requisitos establecidos en la ISO/IEC 27001:2013 - Sistema de gestión de seguridad de la información. Requerimientos-; la ISO/IEC 27002:2013 -Código de prácticas para controles de seguridad de la información-; la ISO/IEC 27003:2010 - Guía de implementación de un sistema de gestión de seguridad de la información- y la ISO/IEC 27005:2008 - Gestión del riesgo en la seguridad de la información-.

Fig. 1 Principales normas de la familia ISO/IEC 27000 para implementar un Sistema de Gestión de Seguridad de la Información [6].

A partir de la combinación de ambos modelos y siguiendo algunas de las prácticas propuestas, se estableció como marco metodológico general las siguientes cinco fases:

IV. DEFINICIÓN DEL ALCANCE Y DIAGNÓSTICO

Uno de los elementos más importantes en la implementación de un SGSI es el establecimiento del alcance del sistema, su importancia radica en que permite delimitar el proceso de gestión de riesgos y por ende pone foco a todo el proceso de implementación del SGSI. En tal sentido se realizó una revisión preliminar de los procesos de la entidad y la documentación existente, para posteriormente poder dar respuesta a las siguiente pregunta: ¿Cuál es la información más crítica que maneja la entidad, en función de su quehacer misional ?, para lo cual y con el apoyo del director de sistemas (funcionario responsable de la información en general y de la seguridad de la información en particular), se llegó a la conclusión de que la información financiera es la consideraba más crítica, por lo que a partir de allí se delimitó el alcance del SGSI. Sin embargo, cabe aclarar que las actividades llevadas a cabo para definir el SGSI en el alcance definido es aplicable de forma repetible y sistemática al resto de los procesos de la entidad.

Para llevar a cabo el diagnostico se tomó como referencia la plantilla denominada “Evaluación del MSPI” [14] proporcionada por MinTIC en el marco del proyecto de máxima velocidad, el cual busca evaluar el nivel de madurez de las entidades a nivel nacional en lo relacionado con la implementación de GEL y particularmente la seguridad de la información. Este ejercicio fue desarrollado de forma conjunta con cada uno de los líderes de los procesos por medio de entrevistas y encuestas.

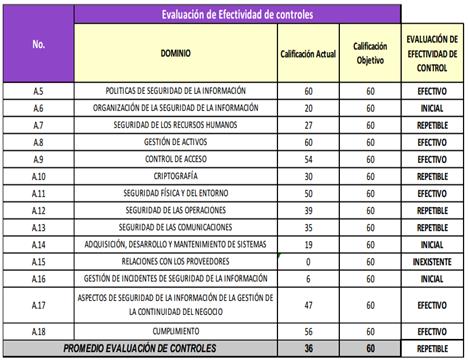

Como resultado de este proceso, y tal como se puede observar en la Tabla 3, los dominios de la ISO/IEC 27002:2013 mejor calificados fueron las políticas de seguridad de la información; la gestión de activos y el control de acceso. Mientras que aquellos dominios que obtuvieron menor calificación fueron: relaciones con los proveedores; gestión de incidentes de seguridad de la información y adquisición, desarrollo y mantenimiento de sistemas.

El promedio total de la evaluación de los controles de seguridad de la información establecidos en la ISO/IEC 27002:2013 arrojó como resultado un nivel de avance del 36%, muy por debajo de la meta prevista para el 2017 que era del 60%.

V. IDENTIFICACIÓN DE ACTIVOS DE INFORMACIÓN

La primera fase en un proceso de identificación de riesgos, es la identificación de los activos de información que hacen parte del alcance previsto, para lo cual se llevó a cabo un inventario de los activos de información que poseía la entidad y sus niveles de criticidad en función de los 3 pilares de la seguridad de la información: Confidencialidad, Integridad y, Disponibilidad, partiendo para ello de las recomendaciones propuestas en la guía 5 MPSI [18], - Guía para la gestión y clasificación de activos de información”-, la cual contempla la siguiente información para cada activo: nombre, nivel de clasificación de la información, información relacionada con su ubicación, tanto física como electrónica, propietario, custodio y usuarios y derechos de acceso.

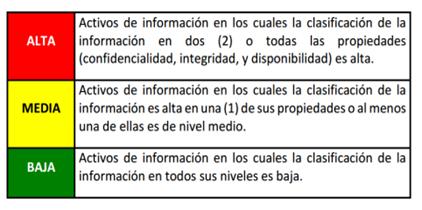

En lo relacionado con la clasificación de la información, la guía establece criterios en función de la triada Confidencialidad, Integridad y Disponibilidad tal como se puede observar en la Fig. 2, y cuyos criterios se describen a continuación:

Confidencialidad: definida por la norma ISO/IEC 27000 como la propiedad de que la información no esté disponible o revelada a personas, entidades o procesos no autorizados, y cuenta con las siguientes categorías de acuerdo a [18]:

Información pública reservada: Información disponible sólo para un proceso de la entidad y que en caso de ser conocida por terceros sin autorización puede conllevar un impacto negativo de índole legal, operativa, de pérdida de imagen o económica.

Información pública clasificada: Información disponible para todos los procesos de la entidad y que en caso de ser conocida por terceros sin autorización puede conllevar un impacto negativo para los procesos de la misma. No puede ser conocida por terceros sin autorización

Información pública: Información que puede ser entregada o publicada sin restricciones a cualquier persona dentro y fuera de la entidad, sin que esto implique daños a terceros ni a las actividades y procesos de la entidad.

Integridad: definida por la norma ISO/IEC 27000 como la propiedad de exactitud y completitud y cuenta con las siguientes categorías de acuerdo a [18]:

A (Alta): Información cuya pérdida de exactitud y completitud puede conllevar un impacto negativo de índole legal o económica, retrasar sus funciones, o generar pérdidas de imagen severas de la entidad.

M (Media): Información cuya pérdida de exactitud y completitud puede conllevar un impacto negativo de índole legal o económica, retrasar sus funciones, o generar pérdida de imagen moderado a funcionarios de la entidad.

B (Baja): Información cuya pérdida de exactitud y completitud conlleva un impacto no significativo para la entidad o entes externos.

Disponibilidad: definida por la norma ISO/IEC 27000 como la propiedad de ser accesible y utilizable bajo la demanda de una entidad autorizada y cuenta con las siguientes categorías de acuerdo a [18]:

1 (Alta): La no disponibilidad de la información puede conllevar un impacto negativo de índole legal o económica, retrasar sus funciones, o generar pérdidas de imagen severas a entes externos.

2 (Media): La no disponibilidad de la información puede conllevar un impacto negativo de índole legal o económica, retrasar sus funciones, o generar pérdida de imagen moderado de la entidad.

3 (Baja): La no disponibilidad de la información puede afectar la operación normal de la entidad o entes externos, pero no conlleva implicaciones legales, económicas o de pérdida de imagen.

A partir de la aplicación de los criterios a cada uno de los activos y teniendo en cuenta los resultados obtenidos, se realiza la clasificación del nivel de criticidad de los activos, tomando como referencia la Fig. 3.

Como resultado de este ejercicio se encontró la siguiente distribución de los activos de información como se muestra en la Fig. 4.

VI. ESTABLECIMIENTO DEL CONTEXTO DEL ANÁLISIS DE RIESGOS.

Los estándares de gestión de riesgos van desde enfoques clásicos hasta metodologías que incorporan la lógica difusa como parte de su evaluación, tal como se establece en [19]. En particular la norma ISO/IEC 27005:2008, establece como parte del contexto, la definición de parámetros, antes de llevar a cabo una valoración de riesgos. En tal sentido, se han definido como parte del proceso de gestión de riesgos, parámetros de probabilidad, impacto y criterios de aceptabilidad del riesgo por parte de la entidad pública.

A. Parámetros de probabilidad

Los parámetros de probabilidad establecen la frecuencia de ocurrencia de una amenaza, y por lo general se define en escalas que representan un descriptor y una frecuencia de ocurrencia, tal como se puede observar en la Tabla 4, la cual ya estaba definida previamente por la entidad en ejercicios previos de gestión de riesgos.

B. Parámetros de impacto

El impacto representa las consecuencias que podría tener la materialización de cualquier amenaza sobre la información o los activos de información, y por lo general, de acuerdo a la ISO/IEC 27001:2013, se miden en función de la confidencialidad, integridad y disponibilidad [20].

Los parámetros de impacto se deben definir para cada uno de los criterios de impacto, y para el caso de la entidad se definieron en compañía de los integrantes de la organización con una escala de 5 niveles. Una muestra de ellas se puede observar en la Tabla 5.

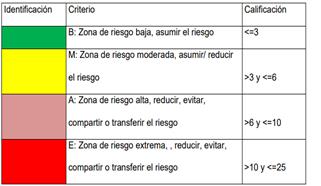

C. Parámetros de aceptabilidad del riesgo

Los criterios de aceptabilidad del riesgo permiten determinar a partir del cálculo del riesgo - resultante de la multiplicación de la probabilidad por el impacto -, el nivel de riesgo al cual está expuesta la organización y el apetito de riesgo o nivel de aceptabilidad del riesgo que tiene definida la organización. En este sentido se aplicaron los criterios de aceptabilidad del riesgo ya definidos previamente por la entidad, tal como se puede observar en la Fig. 5.

Es de resaltar el compromiso de la alta dirección en la definición y aprobación de los criterios de aceptabilidad teniendo en cuenta que a partir de allí se establecerán los niveles de riesgo inherente y residual y los compromisos financieros futuros para seguir gestionando adecuadamente el riesgo a través de la implementación de nuevos controles de tecnologías de información.

D. valoración y tratamiento de riesgos.

De acuerdo con la norma ISO/IEC 27005:2008, la valoración de riesgos cuenta con tres fases: Identificación de riesgos, estimación del riesgo y evaluación del riesgo.

E. Identificación de escenarios de riesgo

Para la identificación de amenazas de los activos de información de la entidad (riesgos), se tomó como referencia el catálogo de amenazas Magerit - Metodología de análisis y gestión de riesgos de los sistemas de información - del Ministerio de Hacienda y Administraciones públicas de España [21], la cual contempla 43 amenazas dependiendo del tipo de activo.

Cada una de las amenazas fueron estudiadas en compañía de los responsables de la seguridad de la información de la entidad quienes seleccionaron las que a su juicio podrían llegar a materializarse, obteniendo un total de 34 posibles amenazas, entre las que se destacan los ataques intencionados con un 47%, tal como se puede apreciar en la Fig. 6.

F. Estimación del riesgo

Para este punto y compañía de cada uno de los funcionarios de la entidad relacionados con los activos, se les solicita estimar la probabilidad de ocurrencia y su posible impacto, previa capacitación al respecto. Una vez determinados los valores, se realizar el cálculo del riesgo inherente (Probabilidad * Impacto) y a partir de allí se estima la vulnerabilidad inherente, entendida como el nivel de riesgo al que está expuesta la organización en cada uno de los riesgos, sin tener en cuenta los controles existentes. Los resultados arrojan un 50% de los riesgos con vulnerabilidad baja, seguido del 27% con vulnerabilidad media, 13% alta y 10% extrema, tal como se puede observar en la Fig. 8.

También se puede analizar los riesgos por tipo de activo como se muestra en la Fig. 9, siendo el más representativo el software seguido por la información física y virtual (documentos).

Por último podemos observar en la Fig. 10 la vulnerabilidad de los riesgos por dimensión de seguridad siendo la disponibilidad de la información la dimensión que más afectación puede llegar a tener en la entidad pública.

G. Evaluación del riesgo

La evaluación del riesgo permite determinar el riesgo residual, para lo cual de deben identificar inicialmente los controles que se encuentran actualmente implementados en la entidad y relacionarlos con los riesgos identificados, para posteriormente determinar el efecto que puede llegar a tener el control en la disminución de la probabilidad o el impacto, cuyos resultados en la entidad, se pueden observar en la Fig. 11, tomando como referencia la propuesta realizada por [6].

Al aplicar la disminución de la probabilidad o el impacto con los controles existentes en la vulnerabilidad inherente, se obtiene la vulnerabilidad residual, cuyos resultados se puede observar en la Fig. 12.

VII. DISEÑO DEL SGSI.

El diseño del sistema de gestión de seguridad de la información contempla las siguientes fases:

Documentación del sistema, a partir de los requerimientos establecidos en la ISO/IEC 27001:2013 tal como se pueden observar en la Tabla 6.

Plan de tratamiento de riesgos, en el cual se documentan los controles propuestos para disminuir la vulnerabilidad residual y lograr llevar los riesgos identificados en la entidad a un nivel aceptable.

Declaración de aplicabilidad, en la cual se muestran los controles de la norma ISO/IEC 27002:2013 contra los controles actuales y propuestos en la entidad

VIII. CONCLUSIONES

La revisión sistémica de literatura llevada a cabo, previa implementación del SGSI en la entidad, permitió establecer que para poder implementar exitosamente un sistema de gestión de seguridad de la información se deben tener en cuenta factores legales, sociales, culturales y organizacionales, siendo en el caso de la entidad pública objeto de implementación, el factor legal uno de los componentes indispensables y obligatorios para emprender un proyecto de esta magnitud.

De igual forma, dentro de los aspectos a tener en cuenta para lograr una exitosa implementación de un SGSI se deben tener en cuenta tres elementos indispensables: la concientización de los colaboradores, el compromiso de la alta dirección y la cultura organizacional, aspectos que fueron considerados como parte de la implementación.

Los resultados del diagnóstico de seguridad de la información de las normas ISO/IEC 27001:2013 e ISO/IEC 27002:2013 muestran un grado de avance en la entidad, por debajo de la meta planteada por MinTIC para el año 2017, con lo cual se evidencia la importancia del diseño e implementación del sistema de gestión de seguridad de la información y el cual una vez desarrollado permitió disminuir la vulnerabilidad existente, pasando en aquellos riesgos considerados de vulnerabilidad extrema de un 10% a un 3%; riesgos con vulnerabilidad alta de un 13% a un 8%; riesgos con vulnerabilidad media se mantiene en el 27% y los riesgos con vulnerabilidad baja aumentaron de 50% a 63%. Estos valores seguramente podrán disminuir mucho más si se implementan los controles propuestos en el plan de mitigación de riesgos.

Entre las dimensiones de la seguridad de la información (Confidencialidad, Integridad y Disponibilidad), los resultados muestran que la disponibilidad es la que representa las vulnerabilidades más altas, debido a que tiene la mayor cantidad de escenarios de riesgo y se fundamenta por la disponibilidad del software, de la información física y virtual que debe tener la entidad.

No obstante, los resultados arrojados, es necesario comprender que la seguridad de la información inicia como un proyecto, pero termina como un proceso más de la organización, que debe seguir siendo gestionado de forma permanente.